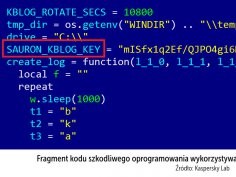

Project Sauron - zaawansowana operacja cyberszpiegowska

Kaspersky Lab informuje o odkryciu w 2015 roku grupy, która specjalizowała się m.in. w wykorzystywaniu klipsów USB do kradzieży danych z komputerów niepodłączonych do sieci. Szpiegowska grupa działała prawdopodobnie na zlecenie jednego z państw.

Wiadomo, że grupa była aktywna pomiędzy czerwcem 2011 a majem 2016. Na celownik brała głównie organizacje rządowe i wykorzystywała narzędzi unikatowych dla każdej z ofiar, co powodowało, że były one niemal niemożliwe do wykrycia dla antywirusów.

Jak informują eksperci z Kaspersky Lab osoby działające w ramach Project Sauron skupiały się głównie na próbach uzyskanie dostępu do szyfrowanej komunikacji, zdobywaniu kluczy szyfrujących, adresów IP i plików konfiguracyjnych serwerów. Wiadomo, że zainfekowano organizacje rządowe m.in. w Rosji, Iranie, Chinach, Szwecji i Belgii. Infekcje przez długi czas pozostawały niewykryte. Stworzenie indywidualnych narzędzi dobranych pod kątem każdego z celów musiało kosztował miliony dolarów. Stąd też przypuszczenie, że za atakami stoi rząd któregoś z państw.

Nie wiadomo, jakie dziury wykorzystuje Project Sauron. Wiadomo jednak, że stworzone przez przestępców narzędzia są kompatybilne wyłącznie z Windows i pracują na wszystkich najnowszych wersjach systemu z Redmond.

Komentarze (6)

radar, 10 sierpnia 2016, 15:57

Czy skoro nie ma na liście USA to możemy podejrzewać... Polskę?

thikim, 10 sierpnia 2016, 16:11

Lata 2011-2016 więc jednak nie można podejrzewać Polski.

Szczerze to uważam to za mocno dyskusyjne. Czy miliony i czy rząd.

Tzn. jeśli rząd to miliony.

A jak nie miliony to nie rząd.

A jak miliony to nie wiadomo.

Implikacja

ojciec detecktor, 10 sierpnia 2016, 19:34

A ja bym jednak podejrzewał Polskę. za rządu z tamtych czasów zginęło kilka rzędów milionów gotówki,po drugie wiadomo na świecie że; Polska ma najlepszych inforomantyków. Po trzecie przecież wiadomo ,że Polacy to najlepsi zło...e i włamy..cze.

Ps; tak na serio pod windowsa się podszył chińczyk w narodowej koszulce z kaligrafią Pak Pong ju jako kolejne źródło znikające w Korei Płn.

wilk, 11 sierpnia 2016, 01:29

Polska może mieć i super informatyków (pomijając tych, co piszą wielomilionowe buble za publiczne pieniądze), ale brak nam planowania dalej w przyszłość niż do kolejnych wyborów.

thikim, 11 sierpnia 2016, 07:48

To jedno. Żeby wykorzystać super inforomantyków trzeba pewnego poziomu "biznesu" który z ich pracy może skorzystać.

trzeba pewnego poziomu "biznesu" który z ich pracy może skorzystać.

ojciec detecktor, 20 sierpnia 2016, 21:03

Masz za duże ego Teotihuakim.Patrzysz na bardzo z góry,wykorzystać to można prostytutkę.

a mnie się wydaję: trzeba pewnego rodzaju komunikacji który doprowadzi do współpracy?trzeba tu tylko wyzwolić się z entropii wszechświata?