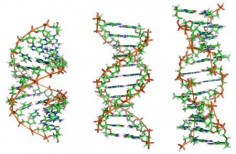

Kopiowanie DNA na chybcika

8 listopada 2010, 15:29Jednym z założeń nauki o genetyce jest wierne kopiowanie fragmentów DNA przez RNA, które służyć ma jako tymczasowa matryca, przechowująca wzór wytwarzanych w ten sposób białek. Okazuje się jednak, że kopiowanie DNA jest mocno niechlujne.

Wołanie po imieniu?

25 lutego 2013, 10:36Delfiny naśladują pogwizdywania najbliższych im osobników. Naukowcy zidentyfikowali kopiowanie tylko w parach matki-młode i wśród samców, które znają się od lat i lubią przebywać w swoim towarzystwie. Brytyjsko-amerykański zespół sugeruje, że takie zachowanie to sposób na podtrzymanie kontaktu.

Apple krytykuje Microsoft

8 sierpnia 2006, 09:12Podczas corocznego World Wide Developers Conference (WWDC) Steve Jobs, szef firmy Apple, skrytykował Microsoft za kopiowanie rozwiązań z systemu Mac OS X 10.4 "Tiger". Nasi przyjaciele z północy wydają każdego roku 5 miliardów dolarów na prace badawczo-rozwojowe. I, jak się wydaje, jedyne co potrafią zrobić to naśladowanie Google'a i Apple'a. To dobry przykład, że pieniądze to nie wszystko – stwierdził Jobs.

Antigua i Barbuda kontra prawa autorskie w USA

24 maja 2007, 10:16Antigua i Barbuda, karaibskie państewko o powierzchni zaledwie 443 kilometrów kwadratowych, szuka sojuszników w walce z USA. Spór może zakończyć się dla Stanów Zjednoczonych poważnymi konsekwencjami – Antigua i Barbuda oraz jej ewentualni sojusznicy mogą zezwolić na dowolne kopiowanie własności intelektualnej chronionej przez amerykańskie prawo.

X-Pire - zdjęcia z datą upływu ważności

20 stycznia 2011, 15:44Niemieccy specjaliści opracowali program, który pozwala osobie umieszczającej zdjęcia w internecie na ustawienie daty upływu ważności fotografii. Dzięki temu nie będziemy musieli się martwić, że kompromitujące fotografie, które nie wiedzieć czemu umieściliśmy w sieci przed laty, ciągle będzie można w niej znaleźć.

CIA od 10 lat podsłuchuje rutery różnych producentów

16 czerwca 2017, 10:31Przez ostatnich 10 lat CIA infekowała i podsłuchiwała rutery wielu popularnych producentów. Z najnowszych dokumentów ujawnionych przez WikiLeaks w ramach zastawu Vault 7 dowiadujemy się, że kod o nazwie CherryBlossom szczególnie efektywnie działa przeciwko modelom D-Link DIR-130 oraz Linksys WRT300N

Koniec hardware'owego piractwa?

7 marca 2008, 17:18Naukowcy z Rice University i University of Michigan zaprezentowali technologię, którą nazwali Ending Piracy of Integrated Circuits (EPIC - Koniec Pirackich Układów Scalonych). Ma ona zapobiec pojawianiu się podrobionych układów scalonych, które skonstruowano na podstawie ukradzionych planów oryginalnych kości.

Pecet obchodzi 30. urodziny

12 sierpnia 2011, 10:44Przed 30 laty, 12 sierpnia 1981 roku IBM zaprezentował pierwszego peceta. Na rynku były dostępne już wówczas inne komputery skierowane do osób indywidualnych, ale to otwarta modułowa architektura PC miała z czasem wygrać walkę o serca klientów.

Przemysł muzyczny odnotowuje coraz większe wpływy

31 sierpnia 2017, 09:50Analitycy banku Goldman Sachs informują, że na całym świecie rosną wpływy przemysłu muzycznego. Wzrost ten jest w dużej mierze napędzany popularnością serwisów streamingowych. Specjaliści oceniają, że do roku 2030 wpływy te sięgną 41 miliardów dolarów rocznie.

Piractwo może być korzystne

18 marca 2008, 14:47Karen Croxson, ekonomistka z Oxford University dowodzi, że piractwo może być korzystne dla dotkniętych nim firm. Swoje wnioski przedstawiła podczas dorocznej konferencji Królewskiego Towarzystwa Ekonomicznego.