Kryptoanalitycy z Narodowego Centrum Bezpieczeństwa Cyberprzestrzeni odszyfrowali 3 okupacyjne wiersze zakochanej nastolatki

Kryptolodzy z Narodowego Centrum Bezpieczeństwa Cyberprzestrzeni rozszyfrowali 3 zakodowane wiersze Haliny Kolbińskiej, młodzieńczej miłości Józefa Szczepańskiego, "Ziutka" z batalionu Parasol Armii Krajowej. Wiersze zaprezentowano 10 września, w 76. rocznicę śmierci poety i powstańca warszawskiego.

Twórczość Szczepańskiego to kronika walk batalionu Parasol. Ziutek został ciężko ranny podczas osłaniania ewakuacji oddziałów ze Starego Miasta. Zmarł 10 września 1944 r. w szpitalu powstańczym. Prawdopodobnie jego ostatnim wierszem jest antysowiecka "Czerwona zaraza".

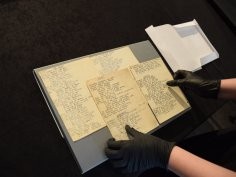

Listy i wiersze Ziutka do Haliny zostały przekazane do Archiwum Akt Nowych (AAN) 4 sierpnia br. przez Krzysztofa i Tomasza Mordzińskich. Mordzińscy natrafili na nie w pamiątkach po swojej matce, Halinie Kolbińskiej.

Pewnego wiosennego dnia 2019 roku, po 25 latach po śmierci mamy, zacząłem porządkować dokumenty, korespondencję i różne inne szpargały, które po jej śmierci zalegały ukryte głęboko w szafach. W czasie tego porządkowania natrafiłem na nieduży zeszycik zawierający wiersze. Początkowo nie zainteresowały mnie one, ale moja żona zwróciła na nie uwagę. W pewnym momencie usłyszałem znajome imię Ziutek i wtedy coś mnie tknęło, że być może te wiersze wiążą się z Ziutkiem, czyli Józefem Szczepańskim, którego zdjęcie widywaliśmy z bratem wielokrotnie wklejone w albumiku naszej mamy - powiedział Tomasz Mordziński.

W zeszyciku znajdowały się przepisane przez Halinę wiersze Ziutka (21 nieznanych dotąd utworów) i listy poety do ukochanej z lat 1939-41.

To była młodzieńcza miłość, która trwała trzy lata, choć widywali się tylko przez pięć miesięcy. [...] Ostatni wiersz dla mamy Ziutek napisał w grudniu 1943 roku, a ostatni list - w grudniu 1941 roku. W 1942 roku w marcu mama, w jedynym zachowanym liście do Ziutka, pyta, co ma zrobić z listami i wierszami, czy spalić, czy odesłać? Na szczęście nie zrobiła ani jednego, ani drugiego.

Trzy utwory były zaszyfrowane. Wydaje się, że pani Halina nauczyła się metod szyfrowania na zajęciach przysposobienia wojskowego. Jak się okazało, były to okupacyjne wiersze zakochanej nastolatki. A oto fragment jednego z nich: "Mówiłeś dużo, dużych słów/ ja Cię słuchałam zapłakana/ myślałam tylko - dalej mów,/ czyś myślał wtedy jaka rana/ w mym sercu się otwarła?".

Kryptoanalitycy z Centrum potraktowali nietypowe zadanie jako przerywnik w pracy. Zastosowany został tzw. szyfr podstawieniowy, w którym każdej literze alfabetu odpowiada symbol. Teoretycznie rozszyfrowanie takiego zapisu nie powinno być bardzo trudne, ale mamy 32 litery alfabetu, co daje liczbę kombinacji rzędu wielokrotności miliarda. Jedną z metod łamania takich szyfrów jest określenie częstotliwości występowania w tekście danych symboli i porównanie ich z częstotliwością występowania liter alfabetu w języku polskim. Jeden z moich współpracowników wpadł na genialny pomysł. Wybrał jedno zaszyfrowane słowo 12-znakowe, w którym powtarzały się sekwencje symboli. Szukając w Słowniku Języka Polskiego, znalazł kilkanaście 12-literowych słów, które miały powtarzające się analogicznie sekwencje liter co słowo zaszyfrowane. Trafiliśmy od razu - to było słowo "wdzięczności". Odczytanie go pozwoliło na odszyfrowanie całości zapisu - wyjaśnił dyrektor Centrum Bezpieczeństwa Cyberprzestrzeni, gen. bryg. Karol Molenda.

Skany dokumentów można oglądać na stronie internetowej Archiwum Akt Nowych.

Komentarze (5)

thikim, 14 września 2020, 20:01

Koledzy to jednak widzę nudzą się w pracy

Ja się tak dawniej z dziewczynami bawiłem. Mówiłem - napisz mi jakiś tekst - zaszyfruj - prześlij zaszyfrowany a ja Ci odszyfruję

cyjanobakteria, 14 września 2020, 21:52

Jak to był substitution cipher to tak, jak jest opisane w artykule, po analizie częstotliwości występowania znaków powinni szybko zawęzić zbiór kandydatów, zwłaszcza, jak mieli kilka tekstów. Ekspertem nie jestem, ale szyfr podstawieniowy to jest przedszkole w kryptografii

W kryptografii nawet niewielkie niedociągnięcie, pozornie bez znaczenie, potrafią położyć szyfr. Z tego, co pamiętam, łamanie szyfrów Enigmy zaczęło się od tego, że litera wejściowa nie może być zaszyfrowana w samą siebie.

radar, 15 września 2020, 22:04

Ja w ogóle byłem w szoku, że ktoryś z nich korzystał ze słownika recznie (!). Szok i niedowierzanie. Częstości danych liter w chyba każdym języku są dostępne od ręki w google, 20 sek pracy, do tego 3 min pracy na napisanie prostego algorytmu w dowolnym języku programowania, weźmy najłatwiejszy python, i taki szyfr łamie/sprawdza się w sumie w 5 min (bo 2 min na wpisanie kilku zaszyfrowanych słow :) )

Oczywiście zakładając, że to szyfr podstawieniowy.

thikim, 15 września 2020, 22:12

Och, muszę uprzedzić że poziom trudności był trochę wyższy. Znaki użyte w wierszu nie były standardowe. Trzeba byłoby to jeszcze raz podstawieniami zrobić żeby to jakoś komputer mógł obrobić.

Ale macie rację. To jest kryptograficzne przedszkole.

Tak, szyfr jest podstawieniowy. Można znaleźć zdjęcia w sieci ale są lekko przekręcone i jakość trochę mogłaby być lepsza. W wierszu zachowano interpunkcję języka polskiego. Czy zachowano polskie litery - nie wiem. To da się ocenić z ilości unikalnych znaków.

Jednej rzeczy nie wiem.

1. Ile to czasu zajęło. Bo jak 5 minut czy nawet godzinę to jednak szacun.

To że minister tym się pochwalił na konferencji - to trochę żenada.

To jakby ktoś na studiach się pochwalił że umie dodawać.

Ja takie rzeczy robiłem w 2007:

http://web.archive.org/web/20070501150817/http://thikim.ovh.org:80/kryptografia.php

cyjanobakteria, 15 września 2020, 23:16

Pewnie w czasie lunchu dla rozrywki to rozwalili ze słownika Zakładam, że kompetentny krypto-analityk może to złamać w maks kilka godzin. Co prawa są chyba stare, zaszyfrowane dokumenty, nad którymi jeszcze branża pracuje, ale to jest jednak mniejszość.

Zakładam, że kompetentny krypto-analityk może to złamać w maks kilka godzin. Co prawa są chyba stare, zaszyfrowane dokumenty, nad którymi jeszcze branża pracuje, ale to jest jednak mniejszość.

Też się trochę interesuje kryptografią. Rozwiązałem kiedyś dwa pierwsze sety z cryptopals.com, gdzie są opublikowane 64 zadania z kryptografii do złamania. Podzielone są na osiem poziomów, przy czym pierwszy to jest rozgrzewka: przekształcenia (bytes, hex, base64), xor, szyfr cezara, AEA ECB, itp. Dopiero od zestawu drugiego zaczynają się trudności. A z tego, co wyczytałem wyższe poziomy, wymagają solidnej kryptoanalizy.