Od energii jądrowej do rolnictwa

21 stycznia 2009, 22:16Co łączy energetykę atomową z rolnictwem? Tym razem nie chodzi o kolejny protest obrońców przyrody, lecz o... nowoczesną metodę zwalczania szkodników. Na pomysł sterylizacji owadów za pomocą promieniowania wpadli specjaliści z Międzynarodowej Agencji Energii Atomowej.

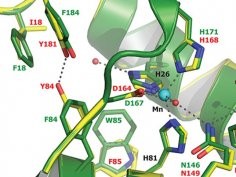

Wyjątkowa Borrelia

25 marca 2013, 11:11Borrelia burgdorferi, bakteria wywołująca boreliozę, jest jedynym znanym organizmem, który może żyć bez żelaza. Wszystkie inne formy życia wykorzystują ten pierwiastek do wytwarzania protein i enzymów. Borrelia burgdorferi korzysta z manganu, dzięki czemu jest w stanie przetrwać w sytuacji, gdy broniący się przed patogenem organizm pozbawia go żelaza, by zagłodzić intruza.

Plundervolt – nowy sposób ataku na procesory Intela

12 grudnia 2019, 12:44Nowa metoda ataku na procesory Intela wykorzystuje techniki overclockingu. Eksperci ds. bezpieczeństwa odkryli, że możliwe jest przeprowadzenie ataku na procesory i zdobycie wrażliwych danych – jak na przykład kluczy kryptograficznych – poprzez manipulowanie napięciem procesora.

Konfiguracja - klucz do bezpieczeństwa

31 marca 2010, 10:52Firma Beyond Trust przeprowadziła analizę dziur załatanych przez Microsoft w 2009 roku oraz dziur znalezionych dotychczas w Windows 7 i stwierdziła na tej podstawie, że zdecydowanej większości zagrożeń można uniknąć, jeśli tylko odpowiednio skonfiguruje się prawa dostępu do komputera.

Dziurawe oprogramowanie pozwala zaatakować samochód

26 października 2015, 08:52Trzech ekspertów ds. bezpieczeństwa IT wykorzystało dziurę typu zero-day i wyłączyło poduszki powietrzne w samochodzie Audi TT. Błąd znaleziono w oprogramowaniu firmy trzeciej, które jest szeroko stosowane w komputerach diagnostycznych używanych w warsztatach samochodowych

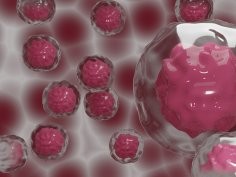

Komórki nowotworowe masowo „hibernują”, by przeżyć chemioterapię

11 stycznia 2021, 16:46Wszystkie komórki nowotworowe, a nie tylko ich niewielki podzbiór, są zdolne do wprowadzenia się w tryb powolnego podziału w sytuacji, gdy znajdą się w stanie zagrożenia. Później, gdy zagrożenie minie, mogą się „przebudzić” i powrócić do trybu szybkiego podziału. Dzięki zdolności do wspólnego wprowadzania się w stan uśpienia komórki nowotworowe mogą przetrwać poszczególne etapy chemioterapii i zyskać oporność na kolejne jej etapy.

Dziura w animowanych kursorach zagraża użytkownikom Firefoksa

4 kwietnia 2007, 10:47Alexander Sotirov, ekspert ds. bezpieczeństwa firmy Determina, który odkrył krytyczną lukę w animowanych kursorach systemu Windows, mówi, że nie tylko Internet Explorer, ale również Firefox jest podatny na atak.

Martwica skóry po chrzczonej kokainie

4 lipca 2011, 15:58W USA odnotowano kilka przypadków ostrej reakcji skórnej po zażyciu kokainy chrzczonej lekiem weterynaryjnym o nazwie lewamizol. U chorych dochodzi do toksycznej nekrolizy naskórka. Autorzy raportu opublikowanego w czerwcu w Journal of the American Academy of Dermatology analizują 2 przypadki osób, które zgłosiły się na ostry dyżur w Torrance k. Los Angeles i 4 pacjentów z Nowego Jorku. U wszystkich po wciągnięciu narkotyku nosem lub po wypaleniu kraku na uszach i nie tylko tam pojawiły się czerwone łuszczące pęcherze oraz martwica.

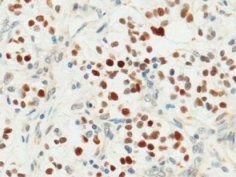

Znaleziono nowy cel terapeutyczny dla raka nerki

23 lipca 2018, 06:29Naukowcy od dłuższego czasu wiedzą, że w ponad 90% przypadków najbardziej rozpowszechnionego nowotworu nerki mamy do czynienia z utratą genu supresorowego VHL. Jego brak przyczynia się do rozwoju choroby. Teraz udało się zbadać, w jaki dokładnie sposób brak VHL wywołuje nowotwór oraz zidentyfikować potencjalny cel nowej terapii antynowotworowej.

Antywirusowa guma do żucia z naturalnym składnikiem walczy z HSV i wirusem grypy

8 kwietnia 2025, 09:07Ludzie mają do czynienia z wieloma czynnikami chorobotwórczymi, a choroby zakaźne stanowią poważny problem. I mowa tutaj nie tylko o SARS, Eboli czy ptasiej grypie, ale również o znacznie bardziej powszechnych chorobach, które mogą być równie niebezpieczne, a przy tym są poważnym obciążeniem dla całych społeczeństw. Na całym świecie na grypę zapada rocznie około miliarda osób, z czego umiera od 290 do 650 tysięcy. Innym szeroko rozpowszechnionym patogenem jest wirus opryszczki pospolitej HSV-1, którego nosicielem jest 3,8 miliarda ludzi.