Nikotyna - niezdrowa dla ludzi, dobra dla trzmieli

19 lutego 2015, 07:28Walcząc z pasożytami, trzmiele mają cichych sprzymierzeńców: składniki nektaru, w tym nikotynę.

Dzieci noszone jak latawce

5 kwietnia 2016, 10:14Naukowcy odkryli morskiego stawonoga sprzed 430 mln lat, który nosił ze sobą zamknięte w kapsułach młode. Ponieważ od kapsułek odchodziły cienkie, giętkie "linki", podczas chodzenia musiały się one unosić jak latawce (stąd zresztą łacińska nazwa Aquilonifer spinosus).

Czas ani szabrownicy nie dali mu rady

17 marca 2017, 13:06W Muzeum Narodowym Afganistanu będzie można wkrótce podziwiać doskonale zachowaną figurę Buddy. Znaleziono ją w 2012 r. na stanowisku Mes Aynak w prowincji Lowgar. Gdy chińskie konsorcjum rozpoczęło kopanie olbrzymiej kopalni miedzi, okazało się, że kiedyś znajdował się tu klasztor o powierzchni 4 km2.

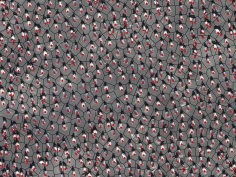

Pingwiny w kolonii są jak cząsteczki w cieczy

6 kwietnia 2018, 11:58Kolonie rozmnażających się pingwinów królewskich zachowują się jak cząsteczki w cieczy. Dzięki "ciekłej" organizacji mogą osiągnąć 2 cele naraz: trzymać się razem i chronić się przed drapieżnikami.

Na izolowanej górze w Etiopii odkryto nowy gatunek żaby

13 lutego 2019, 11:05Latem zeszłego roku na samotnej górze w południowo-zachodniej Etiopii, gdzie rosną jedne z ostatnich lasów pierwotnych w tym kraju, odkryto nowy gatunek żabki z rodzaju Phrynobatrachus. Od góry, na której mieszka, nadano jej nazwę Phrynobatrachus bibita.

Microsoft ostrzega przed własną poprawką

25 października 2019, 05:50Microsoft ostrzega przed niedawno wydaną przez siebie poprawką. Opublikowana 15 października opcjonalna niezwiązana z bezpieczeństwem KB45200062 może bowiem zaburzyć działanie usługi Windows Defender Advanced Threat Protection (ATP).Koncern z Redmond informuje, że po zainstalowaniu poprawki ATP może przestać działać i wysyłać raporty. Ponadto w podglądzie zdarzeń (Event Viewer) może zostać zarejestrowany błąd 0xc0000409.

Komórki raka piersi zmieniają przyjaciół we wrogów. Mający nas chronić zabójcy pomagają w przerzutowaniu

13 lipca 2020, 09:29Naukowcy z Uniwersytetu Johnsa Hopkinsa odkryli, że komórki nowotworów piersi potrafią tak zmieniać komórki NK (Natural Killer), że zamiast zwalczać nowotwór, pomagają mu one w rozprzestrzenianiu się. Komórki NK to główna grupa komórek układu odpornościowego, odpowiedzialna za naturalną cytotoksyczność

W Podlaskiem rozpoczęto akcję ratowania migrujących płazów przed śmiercią pod kołami samochodów

31 marca 2021, 10:28W kilku miejscach w parkach narodowych Biebrzańskim i Białowieskim rozpoczęły się akcje ratowania płazów, by nie ginęły pod kołami samochodów w trakcie wiosennych wędrówek do miejsc rozrodu. Ustawiono płotki, które zabezpieczają płazy przed wejściem na drogi. Tak zatrzymane są bezpiecznie przenoszone.

U kobiet z depresją poporodową limfocyty B wyglądają inaczej niż u pań zdrowych

19 kwietnia 2022, 10:35Depresja poporodowa występuje u 1 na 7 kobiet i ma negatywny wpływ na zdrowie psychiczne zarówno kobiety, jak i jej dziecka. Do dzisiaj jednak nie znamy przyczyn jej występowania. Naukowcy z University of North Carolina (UNC) at Chapel Hill zauważyli właśnie, że u pań z depresją poporodową i u kobiet bez tego schorzenia występują istotne różnice w limfocytach B.

Słoń je to, co lubi. Dopiero zaczynamy poznawać preferencje dietetyczne tych ssaków

5 lipca 2023, 09:02Słonie żywią się roślinami, to wie każdy. Jednak naukowcy do dzisiaj dokładnie nie wiedzą, jakie konkretne rośliny zjadają te jedne z najbardziej popularnych dzikich zwierząt. Gdy rozmawiam z ludźmi, którzy nie są specjalistami, są zaskoczeni, że tak naprawdę nigdy nie mieliśmy pełnego obrazu tego, co słonie jedzą, mówi profesor Tyler Kartzinel z Brown University. Jeśli lepiej zrozumiemy, co je każdy z osobników, lepiej będziemy mogli chronić słonie, nosorożce czy bawoły, dodaje.