Coverity policzyło luki bezpieczeństwa w Open Source

9 stycznia 2008, 12:42Na zlecenie amerykańskiego Departamentu Bezpieczeństwa Wewnętrznego (DHS) przeprowadzono badania dotyczące liczby luk bezpieczeństwa w kodzie popularnych opensource’owych programów. Specjaliści przyjrzeli się m.in. Sambie, PHP, Perlowi czy Amandzie. Z badań wynika, że w tego typu oprogramowaniu można znaleźć średnio 1 błąd bezpieczeństwa na 1000 linii kodu.

Microsoft krytykuje Google'a

13 stycznia 2015, 10:06Microsoft krytykuje Google'a za nieodpowiedzialne ujawnienie szczegółów dziury w Windows 8.1 i publikację kodu atakującego tę dziurę. Redmond prosił Google'a o wstrzymanie się z informowaniem o dziurze, gdyż przygotował poprawkę, która zostanie opublikowana w ramach styczniowego Patch Tuesday

Mac OS X poległ

28 marca 2008, 11:06W kanadyjskim Vancouver trwa konferencja CanSecWest, podczas której hakerzy próbują przełamać zabezpieczenia jednego z trzech systemów: Linuksa Ubuntu 7.10 zainstalowanego na laptopie VAIO VGN-TZ37CN, Windows Visty Ultimate z SP1 na komputerze Fujitsu U810 oraz Mac OS X-a 10.5.2 na maszynie MacBook Air.

Microsoft łata swoje programy

15 kwietnia 2015, 11:18Microsoft opublikował 11 biuletynów bezpieczeństwa. Cztery z nich uznano za krytyczne, a siedem za ważne. Krytyczny biuletyn MS15-032 poprawia 10 dziur w Internet Explorerze w wersjach od 6 do 11. Jedna z dziur umożliwia zdalne wykonanie złośliwego kodu, gdy użytkownik odwiedzi spreparowaną witrynę WWW. Równie niebezpieczne dziury poprawiono wraz z biuletynem MS15-33

Jak zaatakować Linuksa i BSD

17 lipca 2008, 10:39Justin Cappos, Justin Samuel, Scott Baker i John H. Hartman z University of Arizona znaleźli błędy w wykorzystywanych przez Linuksa i BSD narzędziach APT, YUM i YaST. Luki dają cyberprzestępcom dostęp do części systemu operacyjnego, umożliwiając modyfikowanie,

Dziura w jądrze Windows Visty

20 listopada 2008, 20:18Austriacka firma Phion poinformowała o znalezieniu w jądrze Windows Visty błędu, który umożliwia atakującemu wykonanie szkodliwego kodu w systemie. Dziura w Device IO Control, który odpowiada za wewnętrzną komunikację, umożliwia wywołanie błędu przepełnienia bufora.

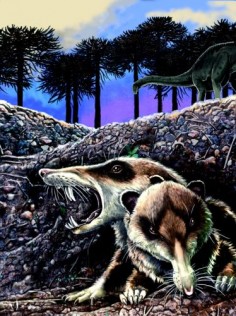

Czaszki na wagę złota

4 listopada 2011, 12:32W osadach piaskowca w Argentynie odkryto dwie czaszki niewielkiego zwierzęcia wielkości ryjówki, które pozwalają rozpocząć wypełnianie obejmującej 60 mln lat luki w ewolucji południowoamerykańskich ssaków. Żyjąc ok. 100 mln lat temu na początku późnej kredy, Cronopio dentiacutus dzielił Ziemię z dinozaurami.

Dziura DoS w Androidzie

5 sierpnia 2015, 15:58Ledwie przed tygodniem doniesiono o istnieniu poważnej luki w Androidzie, a już dowiadujemy się o istnieniu kolejnej dziury. Tym razem system nękany jest błędem, który pozwala na przeprowadzenie ataku DoS

Chiny: zaawansowane kamienne narzędzia przeczą teoriom o rozprzestrzenianiu się Homo

22 listopada 2018, 05:18Duży zbiór kamiennych narzędzi znalezionych w Chinach pozwala na uzupełnienie poważnej luki w naszej wiedzy na temat rozprzestrzeniania się rodzaju Homo i podważa dotychczasowe teorie na ten temat.

Sensacyjne odkrycie w Kew. Roślina znajdująca się w herbarium od 177 lat to nieznany nauce gatunek

4 lipca 2022, 12:01Najnowszy numer Frontiers in Plant Science przynosi sensacyjną wiadomość o odkryciu nowej rośliny z rodzaju wiktoria (Victoria), słynnych gigantycznych bylin zwanych przez rdzennych mieszkańców „talerzami wodnymi”. A sensacyjnego odkrycia dokonano w równie słynnych Królewskich Ogrodach Botanicznych w Kew. Okazało się, że roślina znajdująca się w tamtejszym herbarium od 177 lat to nie Victoria amazonica, a nieznany nauce gatunek, któremu nadano nazwę Victoria boliviana.