Wiemy, jak rak radzi sobie z immunoterapią antynowotworową

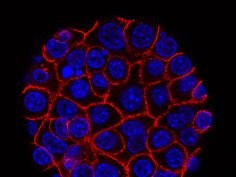

24 września 2018, 10:24Immunoterapia antynowotworowa to nowa metoda leczenia choroby, polegająca na zaprzęgnięciu układu odpornościowego pacjenta do walki z nowotworem. Niestety, u wielu pacjentów przynosi ona tylko krótkotrwałą poprawę, a następnie dochodzi do wznowienia choroby.

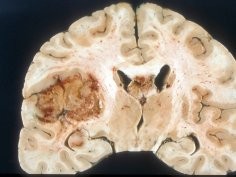

Glejaka można zaatakować, wykorzystując gen regulujący rytm dobowy

11 września 2018, 13:28Naukowcy z Carillion Research Institute na Virginia Tech informują, że gen biorący udział w regulowaniu rytmu dobowego może stać się potencjalnym celem terapeutycznym w leczeniu glejaka wielopostaciowego. To złośliwy nowotwór mózgu, w którym mediana przeżycia po diagnozie nie przekracza 18 miesięcy.

Przeciwnowotworowy potencjał grzybów od dawna stosowanych w medycynie dalekowschodniej

3 sierpnia 2018, 12:17Grzyby od dawna wykorzystywane w tradycyjnej medycynie dalekowschodniej zawierają substancje, które mogą wspomóc stworzenie nowych leków przeciwnowotworowych o wysokiej specyficzności i niskiej toksyczności dla zdrowych tkanek.

Utrata rzęsek prowadzi do rozwoju czerniaka

3 lipca 2018, 10:58Naukowcy z Uniwersytetu w Zurychu odkryli, że gdy melanocyty nie mogą wytworzyć rzęsek, degenerują się i rozwijają w agresywną postać czerniaka.

RAMpage zagraża urządzeniom z Androidem

2 lipca 2018, 11:28Niemal wszystkie urządzenia z Androidem sprzedane po roku 2012 są podatne na atak RAMpage. To odmiana znanego od co najmniej 3 lat ataku Rowhammer. Atak pozwala napastnikowi na przejęcie całkowitej kontroli nad urządzeniem ofiary.Rowhammer wykorzystuje fakt, że współczesne układy pamięci są bardzo gęsto upakowane

ZDI ujawnia krytyczną dziurę w Windows

5 czerwca 2018, 09:21Zero Day Initiative (ZDI) ujawniła krytyczną dziurę w systemie Windows. Udany atak na lukę pozwala napastnikowi na wykonanie dowolnego kodu na zaatakowanym systemie. Dziura nie została jeszcze załatana.

Dziura zero-day w Internet Explorerze

24 kwietnia 2018, 10:04Jedna z firm sprzedających oprogramowanie wirusowe, Qihoo 360, informuje o znalezieniu w Internet Explorerze dziury typu zero-day. Luka jest aktywnie wykorzystywana przez cyberprzestępców i dotychczas nie doczekała się poprawki

Microsoft łata dziesiątki niebezpiecznych luk

9 sierpnia 2017, 11:43Microsoft poprawił ponad 20 dziur pozwalających na przeprowadzenie zdalnych ataków. Część z nich była uznawana za krytyczne. Najpoważniejsza luka, oznaczona CVE-2014-8620, była związana z nieprawidłowym zarządzaniem pamięcią przez Windows Search. Napastnik, który wykorzystałby tę dziurę, mógłby przejąć pełną kontrolę nad systemem, poinformował Microsoft.

Shamoon powraca, a wraz z nim pojawił się StoneDrill

7 marca 2017, 12:05Shamoon powrócił. Szkodliwy kod, który pojawił się nagle w 2012 roku i wyczyścił dyski twarde na 35 000 komputerów należących do Saudi Aramco – największego na świecie eksportera ropy naftowej – został udoskonalony i znowu atakuje. Przy okazji analizy ataków Shamoona odkryto nowy, podobny doń kod, który za cel obrał sobie przedsiębiorstwo naftowe z Europy.

Atakuje Windows, by zainfekować Linuksa

22 lutego 2017, 12:20Eksperci z firmy Kaspersky ostrzegają, że skutki ataku złośliwego kodu Mirai – który bierze na cel urządzenia z Linuksem i tworzy z nich botnet – mogą być groźniejsze, niż się początkowo wydawało. Specjaliści odkryli bowiem złośliwy kod na Windows, który najpierw infekuje pecety z systemem z Redmond, a następnie korzysta z nich by wyszukać urządzenia z Linuksem i zainfekować je kodem Mirai.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9