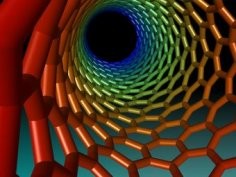

Niezwykłe zachowanie wody w nanorurkach

29 listopada 2016, 06:57Na poziomie morza woda zaczyna wrzeć w temperaturze 100 stopni Celsjusza. Nie od dzisiaj wiadomo też, że jeśli wodę umieścimy w bardzo małej przestrzeni, zmienia się jej temperatura wrzenia i zamarzania, spadając o około 10 stopni. Teraz naukowcy z MIT zaobserwowali nowe niespodziewane zachowanie się wody.

Włamując się do telefonu, można ukraść teslę

25 listopada 2016, 12:53Wystarczy zainfekować szkodliwym kodem telefon właściciela tesli, by ukraść jego samochód, twierdzą norwescy eksperci z firmy Promon. W ubiegłym miesiącu Chińczycy z Keen Lab wykazali, że włamując się do samego komputera samochodu Tesla Model S można z odległości nawet 20 kilometrów przejąć kontrolę nad pojazdem

Co embrion w jaju usłyszy, to pisklę po wykluciu wykorzysta

23 sierpnia 2016, 06:05Kiedy jest gorąco, zeberki timorskie (Taeniopygia guttata) z Australii śpiewają swoim jajom, przygotowując młode na warunki pogodowe czekające je po wykluciu.

Z siecią na drony

15 czerwca 2016, 10:03Amerykańskie Lotnictwo Wojskowe (US Air Force) poszukuje technologii bezpiecznego przechwytywania dronów. Tego typu urządzenia są zwykle wykorzystywane dla zabawy, jednak coraz częściej zdarzają się przypadki ich nielegalnego użycia - od podglądania ludzi, poprzez szmuglowanie do więzień zakazanych materiałów po naruszanie przestrzeni powietrznej lotnisk.

Źle szacujemy ryzyko kosmicznej katastrofy?

28 grudnia 2015, 13:38Grupa astronomów twierdzi, że Ziemia jest bardziej narażona na zderzenie z dużym kosmicznym obiektem niż się powszechnie sądzi. Większość badań i obserwacji dotyczących zagrożenia dla Ziemi skupia się na planetoidach bliskich Ziemi oraz pasie asteroid pomiędzy Marsem a Jowiszem

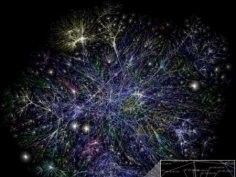

Vuvuzela następca Tora?

10 grudnia 2015, 12:17Naukowcy z MIT-u ogłosili powstanie sieci służącej do bezpiecznego przesyłania wiadomości tekstowych. Twierdzą, że jest ona bardziej bezpieczna niż Tor i nawet najpotężniejsze organizacje nie są w stanie wyśledzić, jak przebiega komunikacja.

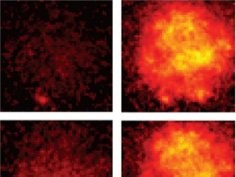

Metoda na śledzenie wyładowań neuronów w czasie rzeczywistym

25 listopada 2015, 12:56Zespół z Duke University i Uniwersytetu Stanforda opracował technikę o rozdzielczości czasowej ok. 0,2 ms, co pozwala uchwycić w czasie rzeczywistym potencjały czynnościowe w mózgu ssaka.

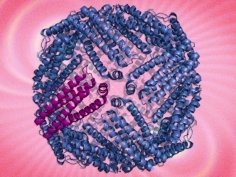

Zmodyfikowana ferrytyna pozwoli śledzić komórki

3 listopada 2015, 10:58Inżynierowie z MIT-u stworzyli magnetyczną proteinową nanocząstkę, która może być używana do śledzenia komórek lub interakcji pomiędzy nimi. Jest ona odpowiednikiem naturalnej proteiny ferrytyny

Niebezpieczne aplikacje randkowe

12 lutego 2015, 09:56Eksperci z IBM Security informują, że ponad 60% najbardziej popularnych mobilnych aplikacji randkowych jest potencjalnie podatnych na ataki.

O ochronie prywatności na Facebooku

9 lutego 2015, 09:31Europejska organizacja ochrony prywatności EDRi radzi użytkownikom Facebooka, by zainstalowali oprogramowanie do blokowania reklam. Porada ma związek z nowymi przepisami odnośnie korzystania z serwisu społecznościowego