Nie trzeba grupy, wystarczą pojedyncze bakterie z nieznanymi dotąd enzymami

23 marca 2017, 13:33Nawet pojedyncze bakterie mikrobiomu jelit mogą rozkładać (depolimeryzować) najbardziej złożone węglowodany.

Standard Wi-Fi 6 gotowy

17 września 2019, 11:19Wi-Fi Alliance rozpoczęło program Wi-Fi Certified 6. Oznacza to, że standard Wi-Fi 6, czyli 802.11ax, jest gotowy i producenci urządzeń mogą starać się o certyfikat, świadczący iż spełniają one założenia Wi-Fi nowej generacji. 802.11ax pozwala, by więcej niż dotychczas urządzeń wykorzystywało te same kanały i częstotliwości, a jednocześnie zapobiega powstawaniu zakłóceń

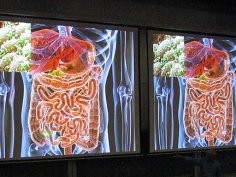

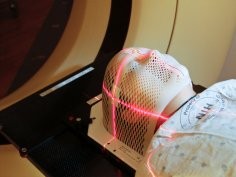

Niskie dawki promieniowania są znacznie bardziej szkodliwe, niż przypuszczano

17 sierpnia 2023, 10:30Ryzyko zgonu na nowotwory spowodowane ekspozycją na niskie dawki promieniowania jonizującego jest znacznie wyższe, niż się obecnie przypuszcza, czytamy na łamach British Medical Journal. Ma to znaczenie zarówno dla osób wystawionych na promieniowanie jonizujące w pracy, jak i dla pacjentów poddawanych procedurom medycznym. Między rokiem 1985 a 2006 średnia dawka promieniowania jonizującego przyjęta przez mieszkańca USA zwiększyła się dwukrotnie, głównie za sprawą rozpowszechnienia takich technik medycznych jak tomografia komputerowa.

Nowa niebezpieczna technika ataku

11 grudnia 2007, 11:52Naukowcy z Georgia Institute of Technology we współpracy ze specjalistami Google’a badają nową, niewykrywalną technikę ataku. Pozwala ona cyberprzestępcom zdecydować, jakie witryny odwiedza internauta.

Dyskusja o bezpieczeństwie jądra

20 lipca 2009, 11:17Wśród developerów Linuksa rozgorzała dyskusja na temat błędu w nowych jądrach opensource'owego systemu. Największym zagrożeniem jest fakt, że ataki można przeprowadzać nawet na w pełni zabezpieczone maszyny, a luka w jądrze jest niemal niemożliwa do wykrycia.

Niebezpieczne upływające hasła

18 października 2010, 12:10Badania przeprowadzone na University of South Carolina wykazały, że hasła z ograniczonym terminem ważności można łatwo złamać. Okazało się, że 40% takich haseł można złamać w ciągu 3 sekund.

Nastoletni włamywacz

18 kwietnia 2012, 13:16Austriacka policja federalna aresztowała najmłodszego hakera w historii kraju. Zatrzymanym jest 15-latek, którego podejrzewa się o włamania na serwery 259 firm. Miał tego dokonać w ciągu zaledwie 3 miesięcy.

Jak NSA wykorzystuje innych

19 stycznia 2015, 09:56Z nowych dokumentów ujawnionych przez Edwarda Snowdena dowiadujemy się, jak NSA wykorzystywała swoje możliwości zarówno do obrony Stanów Zjednoczonych, jak i do atakowania innych. Snowden zdradził, m.in., że NSA wykorzystała południowokoreańską sieć szpiegowską – oczywiście bez wiedzy południowokoreańskiego wywiadu – do szpiegowania Korei Północnej

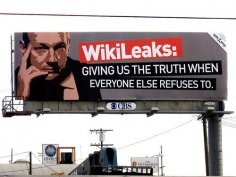

Terroryści nie wykorzystali listy ujawnionej przez WikiLeaks

1 marca 2016, 12:28W 2010 roku serwis WikiLeaks opublikował tajną notatkę Departamentu Stanu USA, w której wymieniono ponad 200 miejsc położonych poza granicami USA uznawanych za istotne dla bezpieczeństwa Stanów Zjednoczonych

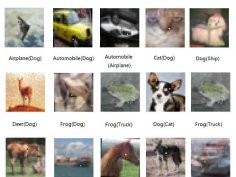

Pojedynczy piksel może oszukać sztuczną inteligencję

30 października 2017, 11:21Technologie sztucznej inteligencji potrafią dokonywać zadziwiających rzeczy, jednak czasem okazują się bezradne jak noworodek. Naukowcy z japońskiego Kyushu University udowodnili, że zmieniając pojedyncze piksele na obrazie są w stanie oszukać algorytmy sztucznej inteligencji i zmusić je do całkowicie błędnego sklasyfikowania obiektu.