Triton zaatakował na Bliskim Wschodzie

15 grudnia 2017, 14:02Cyberprzestępcy wykorzystali oprogramowanie Triton do ataku na instalacje przemysłowe na Bliskim Wschodzie. Jak donosi należąca do FirstEye firma Mandiant, podczas ataku zmanipulowano systemami służącymi do awaryjnego wyłączania krytycznej infrastruktury

Przestępcy tworzą botnety wydobywające kryptowaluty

13 września 2017, 11:04Kryptowaluty cieszą się popularnością nie tylko wśród uczciwych użytkowników, ale również wśród przestępców – od sprzedawców narkotyków po cyfrowych szantażystów. Ich generowanie, zwane wydobywaniem, odbywa się za pośrednictwem komputerów, a z im większej mocy obliczeniowej korzystamy, tym większe prawdopodobieństwo, że otrzymamy walutę

Wojna sztucznej inteligencji na platformie Kaggle

20 lipca 2017, 12:17Najlepszą obroną przeciwko złej sztucznej inteligencji może być dobra sztuczna inteligencja. Systemy SI będą przyszłością bezpieczeństwa, a używać ich będą zarówno cyberprzestępcy jak i osoby odpowiedzialne za ochronę infrastruktury IT.

Użytkownicy Amazona, Alibaby i Ebaya ofiarami „Microsoft scam”

3 lipca 2017, 10:21Użytkownicy serwisów Amazon, Alibaba oraz Ebay stali się celem ataku znanego jako „Microsoft scam”. Atak rozpoczyna się od e-maila, w którym użytkownik jest informowany o odwołaniu zamówienia. Do wiadomości dołączony jest odnośnik do rzekomego zamówienia. Jeśli użytkownik nań kliknie, jest przenoszony na witrynę pornograficzną.

Windows 10 S całkowicie odporny na ransomware?

9 czerwca 2017, 11:22W ubiegłym miesiącu Microsoft udostępnił przeznaczony dla sektora edukacyjnego system Windows 10 S. Ta wersja OS-u pozwala na zainstalowanie tylko tych aplikacji, które zostały pobrane z Windows Store. Ma też wiele innych ograniczeń, jak np. niemożność zmiany domyślnej przeglądarki czy wyszukiwarki.

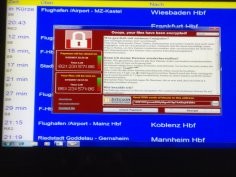

Po wielkim ataku Microsoft krytykuje NSA i CIA

15 maja 2017, 09:03Dwa dni po ataku na 200 000 komputerów, który wykonano za pomocą narzędzi opracowanych na podstawie robaka stworzonego przez NSA (National Security Agency), przedstawiciel Microsoft skrytykował działania rządowych agencji wywiadowczych

Hakerzy przejmują bankowe SMS-y uwierzytelniające

8 maja 2017, 09:55Niemiecki Süddeutsche Zeitung donosi, że w styczniu bieżącego roku doszło do udanych ataków na system dwustopniowego uwierzytelniania transakcji handlowych. Zdaniem dziennikarzy hakerzy byli w stanie przechwycić SMS-y z kodem uwierzytelniającym.

Wielki atak na dziurę zero-day w Wordzie

11 kwietnia 2017, 09:24W ostatnim czasie cyberprzestępcy rozesłali miliony wiadomości e-mail z załączonym szkodliwym kodem, który bierze na cel dziurę zero-day w Wordzie. Przestępcy próbują w ten sposób zainfekować internautów Drideksem, jednym z najgroźniejszych szkodliwych kodów kradnących pieniądze z kont bankowych.

US-CERT przypomina o końcu wsparcia dla Visty

20 marca 2017, 10:28US-CERT przypomina, że 11 kwietnia kończy się rozszerzony okres wsparcia dla systemu Windows Vista. Oznacza to, że OS nie będzie otrzymywał żadnych poprawek, w tym poprawek bezpieczeństwa. Organizacja radzi użytkownikom, by porzucili Vistę na rzecz innego systemu, a tam, gdzie jest to niemożliwe, by zainstalowali najnowsze poprawki.

Przestępcy od dwóch lat włamują się na pocztę Yahoo!

3 marca 2017, 11:54Wewnętrzne śledztwo Yahoo! wykazało, że w ciągu ostatnich 2 lat cyberprzestępcy dostali się do 32 milionów kont pocztowych, wykorzystując w tym celu podrobione pliki cookie

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9 …