Szpiegowskie skanery

14 lipca 2014, 09:58Jeden z chińskich producentów skanerów ręcznych został przyłapany na instalowaniu malware'u w swoich urządzeniach. Firma TrapX donosi, że skanery zostały dostarczone do 8 przedsiębiorstw, w tym wielkiej firmy działającej na rynku robotyki.

Przeprojektowane leki na raka płuc mogą zwalczać też ostre białaczki

26 września 2018, 09:36Nowe badania przeprowadzone na University of Liverpool wskazują, że już zatwierdzony lek przeciw nowotworowi płuc może być tak przeprojektowany, że będzie nadawał się do znacznie szerszego spektrum terapii antynowotworowych.

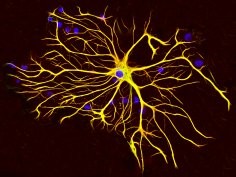

W Twoim mózgu krążą zombosomy. Mogą przyczyniać się do choroby Parkinsona

11 lutego 2026, 10:07Komunikacja między komórkami nerwowymi to fundamentem rozwoju i funkcjonowania ośrodkowego układu nerwowego. Tradycyjnie skupiano się na synapsach i neuroprzekaźnikach jako głównych mediatorach sygnałów między neuronami. Jednak coraz więcej dowodów wskazuje, że pęcherzyki zewnętrzkomórkowe (EV) — mikroskopijne „baloniki” uwalniane przez komórki — odgrywają kluczową rolę w przekazywaniu informacji molekularnej w kontekście rozwoju mózgu i chorób neurodegeneracyjnych.

"Duży żółty" atakuje sieci korporacyjne

16 grudnia 2006, 11:36eEye security poinformowała, że korporacyjne komputery są od dwóch dni atakowane przez robaka "Big Yellow”. Szkodliwy kod wykorzystuje lukę w oprogramowaniu antywirusowym firmy Symantec.

Odkryto tajemnicę zombi?

13 stycznia 2007, 15:37W horrorach czasem aż roi się od zombi czyhających na zdrowie, a nawet życie bohaterów. Są obdarzeni dużą siłą fizyczną, ale to oni decydują o swoim losie. W wudu, religii afrokatolickiej wyspy Haiti łączącej elementy animizmu z wyobrażeniami chrześcijańskimi, uznaje się, że zmarła osoba może zostać ożywiona przez bokora, czyli kapłana uprawiającego czarną magię.

Przedsiębiorstwa lekceważą bezpieczeństwo

3 marca 2007, 14:15Eksperci zwracają uwagę, że nawet wielkie firmy lekceważą bezpieczeństwo swoich sieci komputerowych. Najbardziej wyrazistym przykładem z ostatnich tygodni jest to, co spotkało CNN.

Użytkownicy komputerów winni infekcjom

4 kwietnia 2007, 09:57Specjaliści ds. bezpieczeństwa uważają, że za ogromną liczbę infekcji komputerów winę ponoszą sami użytkownicy. Najlepiej widać to na przykładzie starszych robaków takich jak Netsky czy Mytob, które wciąż zarażają kolejne komputery, mimo iż od dawna producenci oprogramowania udostępnili odpowiednie poprawki, a programy antywirusowe potrafią je wykrywać.

Galera - 50 teraflopsów w Gdańsku

5 kwietnia 2008, 09:31Jak donosi PC World Komputer, na Politechnice Gdańskiej stanął najpotężniejszy komputer w Polsce i 9. pod względem wydajności w Europie. W uroczystości uruchomienia Galery wzięli udział m.in. Lech Wałęsa i prezes Intela Paul Otellini.

Powrót mechanicznego komputera

18 września 2010, 11:42Do lat osiemdziesiątych można było jeszcze w Polsce zobaczyć mechaniczne kasy sklepowe, które przy braku prądu działały na korbkę. Od tego czasu zarzucono całkowicie mechaniczne maszyny liczące. Być może jednak, że powrócą one do niektórych zastosowań.

Uruchomiono najpotężniejszy symulator ludzkiego mózgu

6 listopada 2018, 11:49Na University of Manchester uruchomiono SpiNNaker, najpotężniejszy na świecie komputer neuromorficzny, czyli maszynę, która ma naśladować pracę mózgu. Spiking Neutral Network Architecture składa się z miliona rdzeni obliczeniowych i 1200 połączonych płyt głównych.