Największa dziura w Internecie

27 sierpnia 2008, 10:50Specjaliści od dawna teoretyzowali o możliwości przeprowadzenia ataku na protokół BGP (Border Gateway Protocol) tak, by ofiary tego nie zauważyły. Podczas ostatniej konferencji DefCon Anton Kapela i Alex Pilosov pokazali, w jaki sposób można tego dokonać. Eksperci mówią o "największej dziurze w Internecie".

Przestępcy zaatakowali ponad milion witryn wykorzystujących WordPressa

4 czerwca 2020, 13:08Przed kilkoma dniami doszło do wielkiego atak na 1,3 miliona witryn korzystających z oprogramowania WordPress. Przestępcy próbowali ukraść pliki konfiguracyjne oraz informacje potrzebne do logowania do bazy danych. Nieudana próba ataku została przeprowadzona na stare luki XSS w pluginach i skórkach do WordPressa.

Flashback zaraził już 600 000 komputerów

5 kwietnia 2012, 12:38Rosyjska firma antywirusowa Dr. Web informuje, że 600 000 komputerów Mac zostało zarażonych trojanem Flashback i tworzą one wielki botnet. Liczba infekcji bardzo szybko rośnie.

Włamując się do telefonu, można ukraść teslę

25 listopada 2016, 12:53Wystarczy zainfekować szkodliwym kodem telefon właściciela tesli, by ukraść jego samochód, twierdzą norwescy eksperci z firmy Promon. W ubiegłym miesiącu Chińczycy z Keen Lab wykazali, że włamując się do samego komputera samochodu Tesla Model S można z odległości nawet 20 kilometrów przejąć kontrolę nad pojazdem

Zaginiona cerkiew

14 listopada 2008, 11:22Wydawałoby się, że w miarę niepostrzeżenie można ukraść tylko coś małego. Otóż to, wydawałoby się, ponieważ miesiąc temu spod Komarowa w środkowej Rosji zniknął cały kościół. O wydarzeniu poinformował rzecznik Kościoła prawosławnego.

Rosjanie próbowali zaatakować Teslę. Firmie Muska pomógł nieprzekupny pracownik i FBI

29 sierpnia 2020, 09:19Elon Musk potwierdził, że rosyjski cyberprzestępca próbował przekupić jednego z pracowników firmy, by ten zainstalował ransomware w sieci firmowej Gigafactory w Newadzie. Próbę ataku podjął 27-letni Jegor Igorewicz Kriuczkow, który zaoferował anonimowemu pracownikowi Tesli milion dolarów za zainfekowanie systemu.

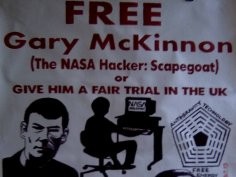

McKinnon nie zostanie oskarżony

18 grudnia 2012, 10:19Gary McKinnon może w końcu odetchnąć. Brytyjscy prokuratorzy poinformowali, że nie wniosą przeciwko niemu oskarżenia. Niedawno donosiliśmy, że brytyjska sekretarz spraw wewnętrznych zdecydowała, iż McKinnon nie zostanie wydany Stanom Zjednoczonym. Wówczas jednak pojawiła się informacja, że może zostać oskarżony w Wielkiej Brytanii

Połowa witryn zawiera dziury

22 grudnia 2016, 13:31Aż 46% z miliona najpopularniejszych witryn internetowych jest narażonych na atak. Z analiz firmy Menlo Security wynika, że witryny te np. korzystają z przestarzałego oprogramowania, które zawiera luki pozwalające na przeprowadzenie ataku phishingowego. Część z tych witryn padła ofiarą ataku w ciągu ostatnich 12 miesięcy.

Skok na jajo

27 listopada 2008, 16:03Podczas gdy kukułki specjalizują się w podrzucaniu jaj innym, para samców pingwina próbowała zastosować odwrotny wybieg: ukraść je i wysiedzieć, a potem wychować młode jak własne.

PTSD – organizmy pasterzy Turkana reagują na stres pourazowy inaczej niż mężczyzn z Zachodu

4 marca 2025, 11:53WHO ocenia, że około 70% ludności świata doświadcza potencjalnie traumatycznych wydarzeń, z czego u około 5,6% rozwija się zespół stresu pourazowego (PTSD). Zatem około 3,9% ludności świata cierpi lub cierpiała na PTSD. Może on zostać wywołany gdy jesteśmy świadkami lub ofiarami wypadków, przestępstw, katastrof czy wojen. U większości osób PTSD samodzielnie ustępuje, niektórzy zmagają się z chorobą przez wiele lat. Prowadzi ona do pojawienia się depresji, lęków czy uzależnień.