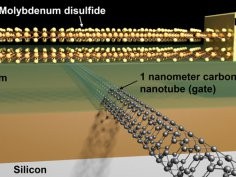

Powstał 1-nanometrowy tranzystor

7 października 2016, 10:46Ali Javey z Lawrence Berkeley National Laboratory stoi na czele grupy naukowej, która stworzyła działający tranzystor z bramką o długości 1 nanometra. Zbudowaliśmy najmniejszy tranzystor w historii. Długość bramki definiuje rozmiary tranzystora.

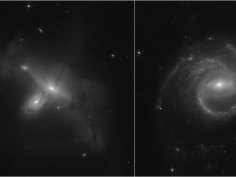

Hubble wrócił do pracy po trwającej miesiąc awarii

21 lipca 2021, 08:27Teleskop Hubble'a znowu działa. Po ponad miesięcznej awarii wszystkie instrumenty naukowe pracują. A najlepszym na to dowodem są fotografie niezwykłych (wyjaśnienie w opisie zdjęcia) galaktyk ARP-MADORE2115-273 i ARP-MADORE0002-503, które zostały przysłane przez urządzenie.

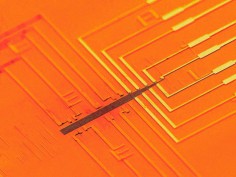

Wideo na e-papierze

2 listopada 2007, 11:53Firma Qualcomm jest autorem elektronicznego papieru, który może wyświetlić klip wideo wysokiej jakości. Do produkcji papieru wykorzystano przełączniki mikroelektromechaniczne (MEMS), które pracują na tyle szybko, iż możliwe jest przedstawienie ruchomych obrazów.

Układ logiczny z kabli

10 lutego 2011, 12:57Amerykańscy uczeni udowodnili, że można dokonywać obliczeń za pomocą skrzyżowanych ze sobą nanokabli. Wystarczy ich odpowiednie połączenie, a otrzymamy prosty układ logiczny.

Mroczny krzem coraz poważniejszym problemem

6 lutego 2015, 12:20Przemysł półprzewodnikowy stoi przed coraz poważniejszymi wyzwaniami. Wielu z nas słyszało o tym, że kończy się era krzemu i nie mamy czym tego materiału zastąpić. Niewielu jednak wie, że już teraz odczuwamy negatywne skutki ciągłej miniaturyzacji, a ujawniają się one m.in. w postaci tzw. mrocznego krzemu (dark silicon).

Arctic Apple - jabłko, które nie brązowieje po uszkodzeniu

24 października 2017, 05:33Arctic Apples to 1. na świecie jabłka, które nie brązowieją po przecięciu czy obiciu. Powstały w laboratoriach kanadyjskiej firmy Okanagan Specialty Fruits. Można je kupić w wybranych sklepach.

Wystarczy wyłączyć administratora

6 lutego 2009, 11:57Z badań firmy BeyondTrust wynika, że ponad 80% luk, które Microsoft załatał w ubiegłym roku, nie było groźnych dla użytkowników, którzy nie korzystali z konta administratora. Aż 92% luk "krytycznych" i 69% wszystkich nie stanowiłoby zagrożenia, jeśli tylko właściciele komputerów pracowaliby na kontach użytkowników, a nie administratorów.

Zbadano białko zarządzające obroną przed stresem oksydacyjnym

6 kwietnia 2012, 19:48Naukowcy z Uniwersytetu Południowej Kalifornii badali białko Nrf2, które chroni m.in. komórki nowotworowe przed stresem oksydacyjnym wywoływanym przez radio- czy chemioterapię.

Nissan Leaf podatny na atak

25 lutego 2016, 14:04Najpopulrniejszy na świecie samochód elektryczny, Nissan Leaf, jest podatny na atak hakerski. Troy Hunt i Scott Helme wykazali, że niezabezpieczone API w połączeniu z numerem VIN samochodu, który to numer można łatwo zobaczyć przez szybę, pozwala cyberprzestępcom na przejęcie kontroli nad takimi funkcjami pojazdu jak klimatyzacja czy podgrzewanie siedzeń

US Cyber Command umieściła szkodliwy kod w rosyjskiej infrastrukturze energetycznej

18 czerwca 2019, 05:28The New York Times ujawnił, że US Cyber Command umieściła w rosyjskim systemie energetycznym szkodliwy kod, który miał zostać uruchomiony w razie konfliktu zbrojnego z Rosją. Dzięki niedawnym zmianom w prawie Cyber Command zyskała nowe możliwości działania i zaczęła je wykorzystywać. Nie potrzebuje przy tym akceptacji ze strony Białego Domu.