Hiszpanie chcą się włamać do samochodu

17 lipca 2013, 17:38Przed miesiącem w wypadku samochodowym w Los Angeles zginął Michael Hasting, dziennikarz pisma Rolling Stone. Świadkowie zeznali, że jego auto wydawało się pędzić z maksymalną prędkością, a gdy uderzyło w drzewo, siła zderzenia była tak wielka, iż silnik przeleciał kilkadziesiąt metrów.

Dyrektor NSA będzie gościem na Black Hat

15 lipca 2013, 13:54Jak pamiętamy organizatorzy konferencji DEF CON poprosili agentów federalnych, by tym razem nie brali udziału w spotkaniu. Tymczasem na innej znanej konferencji hakerskiej - Black Hat - przemówienie wygłosi... dyrektor NSA, generał Keith Alexander.

Hakerzy nie chcą agentów na DEF CON

11 lipca 2013, 09:30Organizatorzy corocznej konferencji hakerskiej DEF CON zwrócili się z prośbą do agentów federalnych, by tym razem nie brali w niej udziału. To wyraźny sygnał, jak bardzo popsuły się stosunki pomiędzy społecznością hakerów, cyberaktywistów, specjalistów ds. bezpieczeństwa a agencjami federalnymi odpowiedzialnymi za bezpieczeństwo

Już 7-miesięczne dzieci odróżniają języki

15 lutego 2013, 06:44Uczeni z University of British Columbia i Université Paris Descartes dowodzą, że dzieci już w wieku siedmiu miesięcy są w stanie zauważyć różnice i zacząć się uczyć dwóch języków o różnych strukturach gramatycznych. W Nature Communications ukazał się artykuł, który został też zaprezentowany podczas 2013 Annual Meeting of the American Association for the Advancement of Science

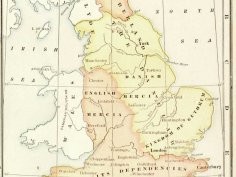

Współczesna angielszczyzna to język skandynawski?

28 stycznia 2013, 11:56Język angielski nie zapożyczył słów z języków skandynawskich. Sam bowiem jest językiem skandynawskim. Tak przynajmniej twierdzą profesor lingwistyki Jan Terje Faarlund z Uniwersytetu w Oslo oraz profesor Joseph Emmonds z Uniwersytetu Palackiego w Ołomuńcu

Można oszukać skaner tęczówki

26 lipca 2012, 18:23Podczas konferencji Black Hat zademonstrowano sposób na oszukanie jednego z najskuteczniejszych zabezpieczeń biometrycznych - skanera tęczówki

Koniec zgłoszeń do BlueHat Prize

5 kwietnia 2012, 08:15Microsoft zakończył przyjmowanie zgłoszeń do konkursu BlueHat Prize, którego celem jest opracowanie nowych technologii zabezpieczenia systemu Windows. Zwycięzca konkursu otrzyma 200 000 dolarów

Rządowe oprogramowanie gorsze od prywatnego

15 marca 2012, 13:58Każde oprogramowanie zawiera błędy, ale jak mogliśmy się dowiedzieć podczas konferencji Black Hat Europe, najwięcej błędów zawiera oprogramowanie tworzone przez instytucje państwowe lub na ich potrzeby.

HP płaci Intelowi za utrzymanie produkcji Itanium

3 lutego 2012, 16:57Ze złożonych w sądzie dokumentów dowiadujemy się, że HP zapłacił Intelowi 690 milionów dolarów, by półprzewodnikowy koncern utrzymał produkcję i rozwój procesorów Itanium do roku 2017.

Środowiska linuksowe apelują do producentów OEM

31 października 2011, 12:10Red Hat, Canonical i Linux Foundation przygotowały rekomendacje dla producentów sprzętu komputerowego, którzy będą sprzedawali maszyny z systemem Windows 8. Co prawda najnowszy OS Microsoftu trafi na rynek pod koniec przyszłego roku, jednak już kilka miesięcy wcześniej w sprzedaży mogą pojawić się komputery przygotowane do pracy z tym systemem.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9 …