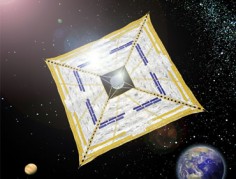

Japończycy szykują kosmiczną żaglówkę

28 kwietnia 2010, 10:31Japońska agencja kosmiczna (JAXA) ogłosiła, że 18 maja wystrzeli "kosmiczny jacht", czyli urządzenie Ikaros (Interplanetary Kite-craft Accelerated by Radiation of the Sun). Jak wynika z jego nazwy, będzie to pojazd kosmiczny z żaglem napędzany wiatrem słonecznym.

OSIRIS-REx pobierze próbki z asteroidy Bennu

4 grudnia 2018, 11:04Misja OSIRIS-REx dotarła do asteroidy Bennu. Obecnie pojazd znajduje się w odległości 19 kilometrów od asteroidy, a 31 grudnia wejdzie na jej orbitę. Dotychczas żaden pojazd wysłany przez człowieka nie krążył na orbicie tak małego obiektu.Celem OSIRIS-REx jest pobranie próbek z asteroidy i przywiezienie ich na Ziemię.

Światło z dźwięku

27 maja 2010, 11:05Mark Fromhold wraz z zespołem z University of Nottingham opracował teoretyczny model pokazujący, w jaki sposób urządzenia półprzewodnikowe mogą zamieniać dźwięk w światło o częstotliwości liczonej w terahercach. Takie światło umożliwia wykrywanie np. raka skóry zanim jeszcze ujawni się on na powierzchni. Przyda się ono również w systemach bezpieczeństwa.

Tajemnicza Krowa wciąż stanowi zagadkę dla astronomów

14 stycznia 2019, 11:40Krowa, niezwykle jasne światło na niebie, wciąż dzieli naukowców, którzy nie wiedzą, jaka jest natura tajemniczego zjawiska.Obiekt AT2018cow, nazwany nieoficjalnie Krową (Cow) został po raz pierwszy zaobserwowany 16 czerwca 2018 roku. Pojawił się nagle i znikąd w niewielkiej galaktyce odległej o około 200 milionów lat świetlnych.

Dwujęzyczność: klucz do przetrwania języków

24 czerwca 2010, 09:45Zespół doktora Jorge Miry z Real Universidad de Santiago de Compostela (USC) zaproponował nowy model konkurencji językowej. Wg Hiszpanów, kluczem do przetrwania zagrożonych języków o mniejszej liczbie użytkowników jest dwujęzyczność.

Na izolowanej górze w Etiopii odkryto nowy gatunek żaby

13 lutego 2019, 11:05Latem zeszłego roku na samotnej górze w południowo-zachodniej Etiopii, gdzie rosną jedne z ostatnich lasów pierwotnych w tym kraju, odkryto nowy gatunek żabki z rodzaju Phrynobatrachus. Od góry, na której mieszka, nadano jej nazwę Phrynobatrachus bibita.

Jak ptaki widzą pole magnetyczne

22 lipca 2010, 17:02Od dawna było wiadomo, że wiele zwierząt: niektóre ptaki, owady, łososie - posiada jakiś wewnętrzny kompas, zmysł pozwalający im rozpoznawać kierunki geograficzne. Dopiero niedawno udało się szczegółowo zbadać i opisać ten niezwykły mechanizm u ptaków.

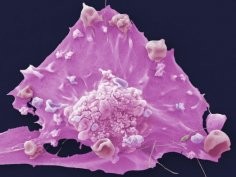

Nawrót raka piersi zależy od wzorców molekularnych guza

14 marca 2019, 11:54Genetyczna i molekularna konfiguracja guza raka piersi zawiera informacje o tym, jak choroba będzie postępowała, w tym informacje o prawdopodobieństwie nawrotu po leczeniu oraz z jakim czasie nawrót może nastąpić.

Ufając ludziom, lepiej wykryjemy kłamstwo

13 sierpnia 2010, 16:07Osoby ufające innym lepiej wykrywają kłamstwa niż ludzie stosujący zasadę ograniczonego zaufania.

Oto pierwsze w dziejach zdjęcie czarnej dziury

11 kwietnia 2019, 08:47Astronomowie pokazali pierwsze w historii zdjęcie czarnej dziury. Po dekadzie teoretycznych rozważań na temat możliwości obrazowania obiektu, z którego nie wydobywa się światło, udało się teorię przekuć w praktykę. Dzięki Event Horizon Telescope (EHT), o którego uruchomieniu informowaliśmy przed dwoma laty, udało się osiągnąć kamień milowy w astronomii.