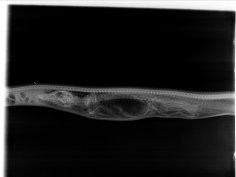

Uwieczniono, co dzieje się z pytonem, który zje całego aligatora

28 kwietnia 2015, 15:27Seria zdjęć rtg. autorstwa doktorów Stephena Secora i Scotta White'a, biologów z Uniwersytetu Alabamy, pokazała, co dzieje się w ciele pytona tygrysiego ciemnoskórego (Python molurus bivittatus), który połknie aligatora.

Wielkie łatanie aplikacji w Google Play

23 stycznia 2017, 10:33W ciągu ostatnich dwóch lat Google nakłonił deweloperów do załatania dziur w 275 000 aplikacjach obecnych w Google Play. W wielu przypadkach koncern musiał zagrozić, że nie pozwoli na umieszczanie w swoim sklepie kolejnych wersji wadliwej aplikacji.

Uczelnie podatne na ataki cyberprzestępców

9 kwietnia 2019, 12:59Niemal 50 brytyjskich uczelni wyższych wzięło udział w testach penetracyjnych zleconych przez The Higher Education Policy Insituter oraz organizację Jisc. Okazało się, że w niektórych przypadkach hakerzy są w stanie w czasie krótszym niż godzina uzyskać dostęp do sieci uniwersytetów i zdobyć wrażliwe informacje. Z kolei każdy z przeprowadzonych testów penetracyjnych pozwolił na odniesienie sukcesu w czasie krótszym niż 2 godziny.

Mordercy naukowcami. Niezwykłe historie leksykografa, ornitologa i matematyka

16 marca 2022, 06:51Niejednokrotnie słyszeliśmy o naukowcach, którzy popełnili przestępstwo. Najsłynniejszy to niewątpliwie Galileusz, który za nieposłuszeństwo wobec Inkwizycji został skazany na areszt domowy. Spędził go zresztą w luksusowych willach i pałacu arcybiskupim. Nie wszyscy uczeni mieli tyle szczęścia. W 2012 roku włoski sąd skazał siedmiu sejsmologów na karę po sześć lat więzienia za to, że zapewniali, iż ludność miasta L'Aquila jest bezpieczna. Tymczasem w wyniku trzęsienia ziemi zginęło ponad 300 osób.

Atak cyberprzestępców na sieć energetyczną

28 września 2007, 12:04Do Sieci wyciekł materiał wideo pokazujący skutki ataku cyberprzestępców na sieci energetyczne. Materiał został przygotowany przez amerykański Departament Bezpieczeństwa Wewnętrznego, który prowadził symulowane próby takich ataków.

Szykują się do cyberwojny

27 maja 2009, 10:55Amerykańskie siły zbrojne opracowują nowe urządzenie oraz technologie służące do przeprowadzania cyberataków i obrony przed tego typu zagrożeniami. Szczególną uwagę zwraca się przy tym na takie przygotowanie narzędzi, by zaawansowane ataki mogły być przeprowadzane przez osoby nieposiadające specjalistycznej wiedzy.

Plastik – cichy zabójca homarów

11 sierpnia 2010, 10:06W ciągu 10 lat populacja homarów na Long Island Sound spadła sześciokrotnie, rujnując lokalne rybołówstwo. Poszukiwanie pochłonęło 3 miliony dolarów i pokazało, że to my, ludzie trujemy te skorupiaki zaliczane do owoców morza. Trujemy także siebie.

Przestępcy całymi latami szpiegowali Nortela

15 lutego 2012, 13:25Byli szefowie Nortela będą prawdopodobnie musieli gęsto się tłumaczyć. Prasa doniosła, że niegdysiejszy gigant telekomunikacyjny, który zbankrutował, a jego majątek i pracowników przejęli inni, przez niemal dekadę był szpiegowany przez cyberprzestępców.

Atak na inteligentne telewizory

9 czerwca 2014, 16:10Eksperci ostrzegają, że tzw. „inteligentne” telewizory są podatne na ataki hakerskie. Mogą one zostać przeprowadzone za pomocą technologii, która jest wykorzystywana do dostarczania spersonalizowanych reklam

Wielkie łatanie Javy

22 października 2015, 07:51Oracle naprawiło 25 dziur w Javie. Aż 20 z nich można było wykorzystać za pośrednictwem przeglądarki, a 24 pozwalały na przeprowadzenie zdalnego ataku bez potrzeby uwierzytelniania się. Oracle co trzy miesiące wydaje poprawki do swojego oprogramowania