Joker coraz bardziej atakuje Androida

29 września 2020, 10:59W ciągu ostatnich kilku miesięcy pojawiły się dziesiątki szkodliwych aplikacji dla Androida. Niektóre z nich trafiły do oficjalnego sklepu Play. Aplikacje zostały zarażone szkodliwym oprogramowaniem z rodziny Joker. Atakuje ono użytkowników Androida od końca 2016 roku, jednak obecnie stało się jednym z najpoważniejszych zagrożeń dla tego systemu.

FBI zaimplementowało tylne drzwi w OpenBSD?

15 grudnia 2010, 11:16W sieci pojawiły się informacje, jakoby przed 10 laty FBI zapłaciło kilku opensource'owym developerom za umieszczenie tylnych drzwi w systemie OpenBSD, a konkretnie w protokole IPSEC. Informację taką ujawnił Theo De Raadt, twórca projektu OpenBSD.

W Rosji aresztowano 50 cyberprzestępców

7 czerwca 2016, 12:05Rosyjskie władze aresztowały 50 osób związanych z trojanem Lurk, który w ciągu ostatnich lat ukradł 45 milionów dolarów. To najwkększa akcja aresztowania cyberprzestępców w historii Rosji.

Hakerska elita do wynajęcia

26 września 2013, 10:40Kaspersky Lab, rosyjska firma specjalizująca się w bezpieczeństwie IT, informuje o pojawieniu się nowego trendu wśród wysoce zaawansowanych, wyspecjalizowanych grup hakerskich. Eksperci Kaspersky'ego trafili na ślad grupy nazwanej przez nich Icefog. To "cyfrowi najemnicy" specjalizujący się w dokonywanych z chirurgiczną precyzją atakach na komputery

Uwaga na phishingowe maile związane z dziurami Spectre i Meltdown

16 stycznia 2018, 12:34W sieci pojawiły się phishingowe e-maile, których autorzy próbują zachęcić internautów do zainstalowania fałszywych łatek chroniących przed dziurami Spectre i Meltdown. Niemieckie władze ostrzegają swoich obywateli przed atakiem, podczas którego przestępcy rozsyłają e-mail zachęcający do odwiedzenia pewnej witryny

FSF: nikomu niczego nie zabraniamy

5 lutego 2007, 15:47Free Software Foundation poinformowała, że Reuters wywołał niepotrzebną sensację, a jego dziennikarze źle zinterpretowali posiadane informacje pisząc, że FSF ma prawo i zamiar zabronienia Novellowi dystrybuowania Linuksa.

Botnet czynił Windows bezbronnym

27 lutego 2015, 08:54W ciągu ostatnich 5 lat botnet Ramnit zainfekował ponad 3 miliony komputerów z Windows i wyłączył na nich takie mechanizmy jak Windows Update, Windows FireWall, Windows Defender, User Account Control oraz skanery antywirusowe. Maszyny nie otrzymywały poprawek i były narażone na ataki.

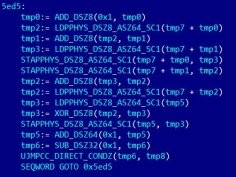

Udało się podejrzeć mikrokod procesorów Intela. Nieznane konsekwencje dla bezpieczeństwa

29 października 2020, 18:13Po raz pierwszy w historii udało się zdobyć klucz szyfrujący, którym Intel zabezpiecza poprawki mikrokodu swoich procesorów. Posiadanie klucza umożliwia odszyfrowanie poprawki do procesora i jej analizę, a co za tym idzie, daje wiedzę o luce, którą poprawka ta łata.

Systemy mobilne coraz bardziej zagrożone

2 marca 2011, 16:03O tym, że mobilne systemy operacyjne zyskują na znaczeniu, nie trzeba nikogo przekonywać. Niestety, wraz ze wzrostem ich popularności zwiększa się liczba znajdowanych w nich dziur.

Celowo wprowadzają błędy do programów

7 lipca 2016, 11:08Każdego roku największe koncerny wydają olbrzymie kwoty na wyszukiwanie i naprawianie błędów w swoich programach. Używają w tym celu zautomatyzowanych narzędzi analizujących kod źródłowy oprogramowania. Problem jednak w tym, że nikt nie wie, ile dziur umyka uwadze takich narzędzi, nie można zatem stwierdzić, na ile są one skuteczne.