Microsoft wciąż nie załatał IE8

22 maja 2014, 14:08Microsoft od ośmiu miesięcy nie załatał dziury w Internet Explorerze 8. W związku z tym informacje o niej została ujawnion a przez Zero-Day Initiative (ZDI), prowadzoną przez należącą do HP firmę Tipping Point.

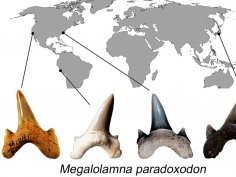

Opisano nowy gatunek kopalnego rekina

5 października 2016, 11:47W oparciu o 4,5-cm skamieniałe zęby, które znaleziono w Kalifornii, Karolinie Północnej, Peru i Japonii, opisano nowy gatunek kopalnego rekina - Megalolamna paradoxodon.

Senet – starożytna gra, która zmieniła się ze zwykłej rozrywki w symbol z Księgi Umarłych

19 lutego 2020, 12:49Senet to starożytna egipska gra planszowa sprzed około 5000 lat z czasów pierwszej dynastii, która rządziła w Egipcie. Nie znamy jej reguł, ale wiemy, że była rozgrywana na planszy o rozmiarach 3 na 10 pól. Na planszy przesuwany był zestaw pionów, a o ruchu decydował rzut specjalnych dwustronnych patyczków

Mamy pierwszy genom Y. pestis z epicentrum pierwszej udokumentowanej pandemii

2 września 2025, 08:38Po raz pierwszy udało się zdobyć genetyczny dowód na występowanie Dżumy Justyniana – pierwszej odnotowanej pandemii w historii ludzkości – tam, gdzie się rozpoczęła, we wschodniej części basenu Morza Śródziemnego. Odkrycia dokonali naukowcy z University of South Florida we współpracy z kolegami z University of Sydney, CSIR-Indian Institute of Chemical Biology w Kalkucie oraz Florida Atlantic University. Ich badania uzupełniają ważne luki w rozumieniu pandemii. Dotychczas bowiem wszelkie dowody genetyczne pochodziły z Europy Zachodniej, z terenów odległych od epicentrum pandemii.

HD DVD i Blu-ray znowu zabezpieczone

10 kwietnia 2007, 09:51Advanced Access Content System Licensing Administrator (AACS LA), organizacja, która rozwija system zabezpieczający nośniki DVD poinformowała o załataniu luki w systemie AACS, która pozwalała na nielegalne kopiowanie dysków HD DVD i Blu-ray. Dziura powodowała, że cyberprzestępcy byli w stanie odczytać klucze zabezpieczające nagraną zawartość.

Stuxnet - robak wszech czasów?

16 września 2010, 15:50Robak Stuxnet, atakujący przemysłowe systemy SCADA działające pod kontrolą Windows, jest być może najbardziej zaawansowanym szkodliwym kodem w historii. Eksperci, którzy go analizowali twierdzą, że kod jest tak skomplikowany, iż wskazuje to na jakieś rządowe agencje stojące za jego powstaniem.

Siedem biuletynów od Microsoftu

10 grudnia 2014, 10:31Microsoft opublikował grudniowy zestaw poprawek w ramach Patch Tuesday. W jego skład wchodzi siedem biuletynów bezpieczeństwa, w tym trzy krytyczne.

Dziura w 300 modelach urządzeń Cisco

22 marca 2017, 10:38Cisco ostrzega o krytycznej dziurze, która pozwala napastnikowi na przejęcie pełnej kontroli nad ponad 300 modelami ruterów i przełączników. Koncern dowiedział się o istnieniu luki gdy WikiLeaks opublikowało zestaw dokumentów Vault 7 dotyczący technik hakerskich używanych przez CIA.

Dziury w urządzeniach Apple'a. Przestępcy już je wykorzystują

29 stycznia 2021, 09:24Apple opublikował poprawki dla trzech dziur zero-day w systemach operacyjnych iPhone'a, iPada oraz Apple TV. Dziury znajdujące się w iOS, iPadOS oraz tvOS były aktywnie wykorzystywane przez cyberprzestępców. Poprawiono je wraz z wersjami 14.4 wszystkich wspomnianych systemów.

Niebezpieczny Internet

30 grudnia 2008, 17:55Niezależni kalifornijscy specjaliści ds. bezpieczeństwa, we współpracy z ekspertami z holenderskiego Centrum Wiskunde & Informatica (CWI), uniwersytetu technicznego w Eindhoven (TU/e) oraz szwajcarskiego EPFL odkryli lukę w powszechnie wykorzystywanych w Internecie cyfrowych certyfikatach.