UHDTV - następca HDTV

28 maja 2012, 11:27Międzynarodowa Unia Telekomunikacyjna wydała zalecenia dotyczące standardu Ultra High Definition Television (UHDTV). Standard jest rozwijany w ramach Study Group 6, w pracach której biorą udział eksperci z branży telewizyjnej, przedstawiciele producentów sprzętu oraz urzędów regulujących rynek.

Pentagon dopuszcza Androida

9 maja 2013, 16:14Pentagon poinformował o dopuszczeniu trzech telefonów i tabletu do łączenia się ze swoją siecią zewnętrzną. Wymogi bezpieczeństwa spełniły Enterprise Service 10 na urządzeniach BlackBerry Z10 i Q10 oraz tablety PlayBook. Dopuszczono też platformę Knox uruchomioną na Galaxy S4

Dell liczy na wzrost sprzedaży serwerów

1 sierpnia 2014, 12:13Przedstawiciele Della mają nadzieję, że w przyszłym roku wzrośnie sprzedaż serwerów. Ma to być spowodowane końcem rozszerzonego wsparcia dla systemu Windows Server 2003.

Android podatny na prosty atak

28 lipca 2015, 07:56Jak twierdzi firma Zimperium, aż 95% smartfonów z Androidem może być podatnych na prosty atak przeprowadzany za pomocą wiadomości tekstowej z dołączonym plikiem wideo. Pracownicy Zimperium poinformowali, że we wbudowanym w Androida narzędziu Stagefright, które służy do odtwarzania plików multimedialnych, istnieje dziura pozwalająca na całkowite przejęcie kontroli nad smartfonem

Stan nafciarzy rozwija energetykę odnawialną

31 sierpnia 2016, 10:16Od 1999 roku, kiedy to gubernator George W. Bush podpisał ustawę deregulującą stanowy rynek produkcji energii, stan nafciarzy - Teksas - przeżywa szybki rozwój sektora energii odnawialnej. Przyczyniają się do tego zarówno subsydia federalne jak i spadający koszt instalacji słonecznych i wiatrowych.

Facebook udostępnia dane użytkowników chińskim firmom

7 czerwca 2018, 07:50Facebook przyznał, że od co najmniej 2010 roku udostępnia dane użytkowników co najmniej 4 chińskim przedsiębiorstwom. Część prywatnych danych użytkowników Facebooka trafia do Lenovo, Oppo i TCL. Dostęp do danych ma też firma Huawei, która według amerykańskich służb wywiadowczych stanowi potencjalne zagrożenie dla bezpieczeństwa narodowego USA.

Na polskim rynku jest wiele suplementów o składzie innym niż deklarowany

8 stycznia 2020, 14:26Polski Narodowy Instytut Leków (NIL) informuje, że aż 25% przebadanych przezeń suplementów diety ma skład inny niż deklarują producenci. Dobra wiadomość jest taka, że w żadnym z 50 popularnych suplementów nie odkryto zanieczyszczeń ani szkodliwych związków.

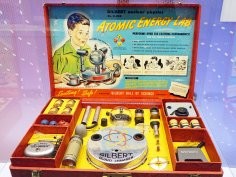

Uran, roztopiony ołów, palnik alkoholowy – nietypowe zabawki sprzed kilkudziesięciu lat

22 grudnia 2022, 09:46Współcześni rodzice mają do wyboru olbrzymią liczbę zabawek dla swoich pociech. Pomysłowość producentów nie zna granic i wybór odpowiedniego prezentu często nie jest łatwym zadaniem. Mimo tej różnorodności dzisiaj nie uświadczymy wielu zabawek, które można było znaleźć na sklepowych półkach – oczywiście po drugiej stronie Żelaznej Kurtyny – jeszcze kilkadziesiąt lat temu. I nie dlatego, że zabawki te nie cieszyły się popularnością czy wyszły z mody, a dlatego, że zostały zakazane

Tłuste lata półprzewodników

20 listopada 2006, 13:19Przemysł półprzewodnikowy w najbliższym czasie nie będzie miał najmniejszych powodów do zmartwień. Semiconductor Industry Association (SIA) poinformowała, że w roku 2008 obroty całego przemysłu półprzewodników wzrosną do 303,4 miliarda dolarów.

Komórki i lodówki na celowniku cyberprzestępców

8 kwietnia 2007, 10:08Firma Juniper Networks informuje o nowym typie ataku, który jest skierowany przeciwko systemom wbudowanym, a więc ruterom, telefonom komórkowym czy... kuchenkom mikrofalowym. Atak możliwy jest dzięki lukom w procesorach ARM i XScale, które są powszechnie wykorzystywane w takich urządzeniach.