"Polskie" żółwie sprzed 215 mln lat mierzyły metr i były wodno-lądowe

7 lutego 2020, 05:33Jedne z najstarszych na świecie żółwi, żyjące 215 mln lat temu na terenie dzisiejszego woj. śląskiego, mierzyły ok. metra, były prawdopodobnie wszystkożerne i wodno-lądowe. Najnowsze wnioski z analiz skamieniałości przedstawili badacze z Instytutu Paleobiologii PAN.

Mobilna Platforma Kryminalistyczna do wykorzystania w miejscu ataku terrorystycznego lub katastrofy

7 czerwca 2022, 10:58Polskie konsorcjum opracowało Mobilną Platformą Kryminalistyczną (MPK) do szybkiego zbierania i analizowania danych z miejsca ataku terrorystycznego czy katastrofy. Składa się ona z 6 modułów, które umożliwiają dokumentowanie miejsca zdarzenia, wykonanie badań biologicznych i daktyloskopijnych, analizy zabezpieczonych telefonów komórkowych i nagrań z monitoringu oraz rekonstrukcję zdarzeń na podstawie danych balistycznych.

Bądź szczupły, zwalczysz nowotwory

25 października 2006, 16:16Pozostawanie szczupłym pomaga odeprzeć atak nowotworów. Badanie amerykańskie wykazało, że szczupłe zwierzęta lepiej radzą sobie z chorobą niż osobniki otyłe.

Najbardziej zakręcone eksperymenty wszech czasów

2 listopada 2007, 13:01Pisarz Alex Boese wydał niedawno książkę pt. Słoń na kwasie i inne dziwne eksperymenty. Tytuł mówi sam za siebie, ponieważ zamiarem autora, który porwał się na tytaniczne dzieło przejrzenia roczników specjalistycznych gazet, książek oraz uniwersyteckich archiwów, było sporządzenie listy najbardziej szokujących, zaskakujących, a czasami wręcz okrutnych badań wszech czasów.

Insulina z komórek skóry

22 września 2008, 05:01Naukowcy z Uniwersytetu Kalifornijskiego donoszą o skutecznym przeobrażeniu ludzkich komórek skóry do komórek zdolnych do produkcji insuliny. Odkrycie może mieć istotne znaczenie dla rozwoju nowych metod leczenia wielu przypadków cukrzycy.

Co piąty pecet narażony na atak

14 kwietnia 2009, 09:57Nawet biznesowi użytkownicy komputerów wykazują się wyjątkową beztroską. Pomimo olbrzymiego zainteresowania mediów i łatwo dostępnej informacji, aż 20% firmowych komputerów wciąż jest podatnych na atak robaka Conficker.

Ile kosztuje brute force

4 listopada 2009, 11:40Eksperci z firmy Electric Alchemy pokusili się o oszacowanie nie tylko kosztów złamania hasła metodą brute force, ale również oceny, w jaki sposób wykorzystanie najnowszych technologii wpływa na ich obniżenie.

Włamanie do samochodu

14 maja 2010, 12:35W przyszłym tygodniu podczas konferencji nt. bezpieczeństwa, która odbędzie się w Oakland, naukowcy z University of Washington i University of California, San Diego, omówią szczegółowo odkryty przez siebie sposób zaatakowania nowoczesnego samochodu i zablokowania jego hamulców, zmianę odczytów prędkościomierza czy zamknięcia pasażerów wewnątrz pojazdu.

Zagrożone serwery NASA

30 marca 2011, 12:02Biuro Audytu NASA opublikowało raport, z którego wynika, że kluczowe sieci Agencji są narażone na cyberatak. W dokumencie podkreślono, że atak może zostać przeprowadzony nawet na sześć serwerów, które kontrolują misje kosmiczne

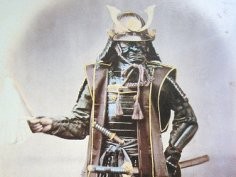

Japonia tworzy cyberbroń

4 stycznia 2012, 15:56Ja twierdzi Yomiuri Shimbun, rząd Japonii zamówił w Fujitsu stworzenie wirusa, którego zadaniem będzie niszczenie systemów komputerowych odpowiedzialnych za atakowanie rządowych serwerów. Prace nad takim oprogramowaniem trwają w Ministerstwie Obrony od 2008 roku.