Theo de Raadt ostrzega przed Core 2 Duo

29 czerwca 2007, 10:44Theo de Raadt, twórca systemu OpenBSD, ostrzega przed procesorami Core 2 Duo Intela. Zdaniem de Raadta w układach istnieją dziury, które narażają ich właścicieli na niebezpieczeństwo ataku.

Komórki niebezpieczne dla pieszych

26 listopada 2009, 11:27Kierowcy rozmawiający przez telefon komórkowy w czasie jazdy, stanowią zagrożenie dla innych. Najnowsze badania dowodzą, że piesi korzystający z telefonu na ulicy, stanowią zagrożenie dla samych siebie.

Niebezpieczni nastolatkowie za kierownicą

5 czerwca 2017, 07:42Młodzi wiekiem i doświadczeniem kierowcy są najbardziej niebezpiecznymi użytkownikami dróg. Tak wynika nie tylko z medialnych doniesień czy statystyk polskiej policji, ale i z ujawnionych właśnie statystyk amerykańskiej AAA Foundation for Trafic Safety

Wikileaks ujawnia hakerskie poczynania CIA

8 marca 2017, 11:15Wikileaks ujawniło pierwszą część posiadanych przez siebie tajnych dokumentów CIA. W ramach serii „Vault 7” demaskatorski portal ujawnia największy wyciek dokumentów z Centralnej Agencji Wywiadowczej. Pierwsza część zawiera 8761 dokumentów i plików pochodzących z izolowanej sieci znajdującej się w Center for Cyber Intelligence w Langley

USA Cobolem i Fortranem stoją

20 marca 2017, 13:21W środowisku IT krąży opinia, jakoby stare systemy i języki oprogramowania, takiej jak Cobol czy Fortran, zapewniały większe bezpieczeństwo, gdyż współcześni hakerzy nie znają tych technologii. Jednak nowe badania wykazały, że w rzeczywistości narażają one użytkowników na większe niebezpieczeństwo.

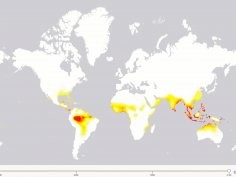

Fala upałów może zabić nas na 27 różnych sposobów

9 listopada 2017, 12:46Synteza badań dokonana przez naukowców z University of Hawaii wykazała, że fale upałów mogą zabić człowieka na 27 różnych sposobów oraz że każdy jest narażony na zgon z powodu występowania tego typu zjawisk atmosferycznych.

Niebezpiecznie na MySpace

12 grudnia 2006, 12:04Dziura w apple’owskim odtwarzaczu QuickTime naraziła na niebezpieczeństwo większą liczbę użytkowników, niż początkowo przypuszczano. Cyberprzestępcy wykorzystują ją do atakowania komputerów osób odwiedzających portal MySpace.

Pielgrzymka do Mekki stanie się coraz bardziej ryzykowna z powodu zmian klimatu

23 sierpnia 2019, 11:58Jak bowiem wynika z badań przeprowadzonych przez naukowców z MIT, w wyniku zmian klimatu wilgotność i temperatura w miejscach odbywania hadżdż zmienią się tak, że przebywanie na zewnątrz stanie się „ekstremalnie niebezpieczne”.

Sony znowu korzysta z rootkita?

28 sierpnia 2007, 11:17Dwa lata temu wybuchła wielka afera z rootkitami, które firma Sony umieszczała na płytach z muzyką. Niestety, niczego to Japończyków nie nauczyło... Firma F-Secure informuje, że klips Microvault USB produkcji Sony naraża użytkowników na niebezpieczeństwo, gdyż wykorzystuje techniki podobne do stosowanych przez rootkity.

Piorun zabił cztery rzadkie goryle górskie

8 lutego 2020, 16:19Cztery rzadkie goryle górskie zginęły w Ugandzie w wyniku uderzenia pioruna. Trzy dorosłe samice, w tym jedna w ciąży, oraz niemowlę płci męskiej, zostały znalezione z ciężkimi ranami wskazującymi na porażenie prądem. Na Ziemi żyje niewiele ponad 1000 goryli górskich

« poprzednia strona następna strona » 1 2 3 4 5 6 7 …