Przestępcy zainteresowani Torem

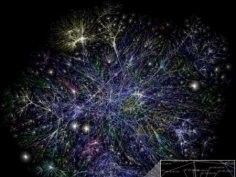

7 marca 2014, 12:14Zdaniem ekspertów z firmy Kaspersky Lab sieci Tor grozi zalanie przez cyberprzestępców. Tor zapewnia sporą anonimowość, dlatego od dawna wykorzystywany był również w celu ukrycia nielegalnej działalności. Jednak w ciągu ostatniego roku zainteresowanie Torem ze strony świata przestępczego wyraźnie wzrosło

Mieli złamać sieć Tor i słono za to płacą

25 września 2015, 05:20W ubiegłym roku rosyjskie Ministerstwo Spraw Wewnętrznych ogłosiło konkurs na złamanie zabezpieczeń sieci Tor. Teraz firma, która go wygrała, wynajęła firmę prawniczą, która ma jej pomóc wycofać się z rządowego kontraktu.

Najstarszy kompletny zwój z Torą

29 maja 2013, 12:53Naukowcy z Uniwersytetu w Bolonii zidentyfikowali najstarszy kompletny zwój z Torą. Zwój stanowi część tutejszego księgozbioru, ale dotąd niewłaściwie go katalogowano. Jak wyjaśnia prof. Mauro Perani, zakładano, że Tora jest sporo młodsza.

Robot przepisuje Torę

11 lipca 2014, 07:05W Muzeum Żydowskim w Berlinie zaprezentowano robota, który przepisywał Torę. Urządzenie jest znacznie szybsze od rabina, jednak Tora przepisana przez robota nie może być używana w synagodze.

Tor Messenger - anonimowe rozmowy

3 listopada 2015, 13:24Twórcy projektu Tor poinformowali o udostępnieniu wersji beta oprogramowania Tor Messenger. Ma to być odpowiedzią na rosnącą inwigilację obywateli ze strony rządów. Protokół Tor umożliwia bezpieczne anonimowe nawigowanie po internecie

Vuvuzela następca Tora?

10 grudnia 2015, 12:17Naukowcy z MIT-u ogłosili powstanie sieci służącej do bezpiecznego przesyłania wiadomości tekstowych. Twierdzą, że jest ona bardziej bezpieczna niż Tor i nawet najpotężniejsze organizacje nie są w stanie wyśledzić, jak przebiega komunikacja.

Zrób sobie zdjęcie taśmą klejącą

23 października 2008, 09:25Co można zrobić za pomocą taśmy klejącej? Zlepić ze sobą niesforne kartki, zapakować prezent czy ulepić kulkę do zabawy dla kota. Okazuje się też, że podczas odrywania jej fragmentów powstaje wystarczająca dawka promieni X, by wykonać zdjęcie kości palca lub całej dłoni. Naukowcy upatrują w tym szansy na stworzenie aparatu rentgenowskiego, który nie wymagałby dostępu do elektryczności.

Miliard dolarów na Jedwabnym Szlaku

3 października 2013, 08:50FBI aresztowało Rossa Ulbrichta, właściciela podziemnego forum Silk Road (Jedwabny Szlak). Mężczyzna jest podejrzewany o handel narkotykami, narzędziami hakerskimi i inną nielegalną dzialalność. W ciągu ostatnich 30 miesięcy obroty nielegalnego serwisu sięgnęły 1,2 miliarda dolarów

Wciąż nie wiadomo, jak udało się zlikwidować SilkRoad

9 października 2013, 11:34Zamknięcie podziemnego serwisu SilkRoad stało się przyczynkiem do wielu spekulacji dotyczących sposobu, w jaki amerykańskie organa ścigania były w stanie zidentyfikować serwer, z którym można było połączyć się wyłącznie za pomocą protokołu Tor.

FBI ma dostęp do sieci Tor

29 stycznia 2014, 10:27Z pozwu, który został złożony w jednym z amerykańskich sądów, dowiadujemy się, że latem 2013 roku FBI skopiowało serwer pocztowy TorMail. Wspomniany pozew złożył inspektor pocztowy, który nadzorował jedno ze śledztw