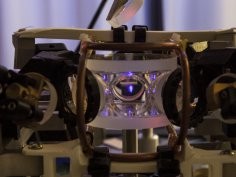

Rekordowo pojemna pamięć kwantowa bazująca na chłodzonych laserowo atomach

18 grudnia 2017, 15:42W Laboratorium Pamięci Kwantowych na Wydziale Fizyki Uniwersytetu Warszawskiego, wykorzystując chmurę schłodzonych laserowo atomów, zbudowano pamięć zdolną przechowywać jednocześnie 665 kwantowych stanów światła. Wyniki eksperymentu opublikowano w prestiżowym czasopiśmie naukowym Nature Communications.

Nowa usługa InPost: Weekendowe Nadania jako klucz do sukcesu w e-commerce?

20 sierpnia 2024, 19:02Zacznij dostarczać zamówienia szybciej dzięki Weekendowym Nadaniom od InPost! Twoje przesyłki mogą dotrzeć do klientów już w poniedziałek, nawet jeśli zostały nadane w weekend. Przyspiesz realizację zamówień, zwiększ zadowolenie klientów i wyróżnij się na tle konkurencji dzięki tej nowoczesnej usłudze.

Zabezpieczenia HD DVD i Blu-ray złamane

14 lutego 2007, 16:35Haker, ukrywający się pod pseudonimem Arnezami, opublikował na łamach forum serwisu Doom9 przeznaczonego dla miłośników cyfrowych technologii wideo - crack służący do odzyskania z odtwarzacza wideo wysokiej rozdzielczości tzw. "processing key".

Kryptografia bez przesyłania kluczy kryptograficznych

27 lipca 2010, 11:39Eksperci pracujący pod kierunkiem uczonych z UCLA Henry Samueli School of Engineering and Applied Science udowodnili, że za pomocą metod mechaniki kwantowej można stworzyć mechanizm kryptograficzny bazujący tylko i wyłącznie na fizycznej lokalizacji odbiorcy i nadawcy wiadomości.

500-gigahercowy przełącznik optyczny

12 września 2014, 10:52Na Uniwersytecie Kalifornijskim w San Diego powstał pierwszy 500-gigahercowy przełącznik fotonowy. Prace nad jego skonstruowaniem zajęły 4 lata. Nasz przełącznik działa o ponad rząd wielkości szybciej niż wcześniejsze tego typu urządzenia. Działa on szybciej niż współczesne falowody, które przekazują informację za pomocą światła - mówi profesor Stojan Radic.

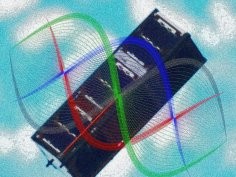

Położyli podwaliny pod kwantową globalną sieć komunikacyjną

26 czerwca 2020, 12:25Eksperci wygenerowali i zmierzyli splątanie kwantowe na pokładzie satelity CubeSat. To kluczowy krok w kierunku globalnej kwantowej sieci komunikacyjnej. W przyszłości nasz system może być częścią globalnego kwantowego systemu przesyłania sygnałów kwantowych do odbiorników na Ziemi lub na pokładzie innych urządzeń znajdujących się w przestrzeni kosmicznej, mówi główny autor badań, Aitor Villar z Centrum Technologii Kwantowych Narodowego Uniwersytetu Singapuru.

Pozbawi przyjemności

13 sierpnia 2008, 11:42Jak powstrzymać niepijącego alkoholika przed ponownym sięgnięciem po kieliszek czy wspomóc narkomanów, palaczy lub osoby uzależnione od jedzenia? Wystarczy podać pigułkę, która zablokuje receptory stresu CRF1 i wyeliminuje przyjemność czerpaną z wykonywania danej czynności (Proceedings of the National Academy of Sciences).

Klucz do udanego małżeństwa: żona szczuplejsza od męża

19 lipca 2011, 10:41Jaki jest klucz do szczęśliwego małżeństwa? Dobra komunikacja, zaufanie, a może udane życie erotyczne? Okazuje się, że nie, a przynajmniej nie wyłącznie, bo usatysfakcjonowaniu obu płci wydaje się sprzyjać żona szczuplejsza od męża (Social Psychological and Personality Science).

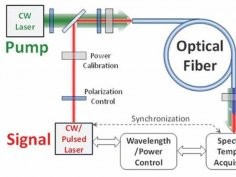

Komunikacja kwantowa po rosyjsku

14 kwietnia 2016, 10:16Naukowcy z Uniwersyteu ITMO w Sankt Petersburgu opracowali nowy system komunikacji kwantowej i dowiedli, że są w stanie wysłać za jego pomocą pojedynczy foton na odległość co najmniej 250 kilometrów.

Jak przygotować samochód na wakacyjną podróż?

11 sierpnia 2022, 18:34Ruszasz na urlop? Wiesz, jak przygotować samochód do podróży? Przed wyjazdem w daleką trasę powinieneś dobrze sprawdzić stan techniczny pojazdu, a także zabrać ze sobą odpowiednie akcesoria. Niech nic nie zaskoczy Cię podczas wyjazdu, a na pewno wrócisz wypoczęty!