Naukowcy we Wrocławiu... złapani w sieć

11 stycznia 2016, 10:14Ponad 230 naukowców z prawie 30 krajów świata weźmie udział w rozpoczynającej się w poniedziałek 11 stycznia we Wrocławiu trzydniowej interdyscyplinarnej konferencji NetSci-X 2016, poświęconej naukom o sieciach (network science).

Zainfekowane nielegalne pliki

29 grudnia 2015, 11:36Firma Bitsight przeprowadziła badania wśród 30 700 swoich klientów i okazało się, że w 25% z tych firm pracownicy pobierają pirackie treści. Problemem jest jednak nie sam fakt korzystania z takich treści, co niebezpieczeństwo związane z ich pobieraniem. Z badań Bitsight wynika bowiem, że 38% pirackich gier i 43% pirackich aplikacji było zarażonych szkodliwym oprogramowaniem.

Stara dziura w nowym Windows

14 grudnia 2015, 10:40Stara dziura, która była obecna w Windows co najmniej od wersji Vista nadal istnieje w Windows 10. Dzięki niej użytkownicy, którzy zapomnieli hasła do systemu operacyjnego mogą uzyskać do niego dostęp

O najskuteczniejszym przekazywaniu informacji

11 grudnia 2015, 12:41We Frontiers in Psychology opisano wyniki badań lingwistycznych nad najbardziej efektywnym informowaniem o kierunku, w którym należy się udać czy miejscu, gdzie należy czegoś szukać. Okazuje się, że lepiej sprawdzają się zdania, w których na początku podajemy szczególny znak rozpoznawczy

Działy techniczne doradzają usunięcie Windows 10

9 listopada 2015, 09:40Serwis Laptopmag przeprowadził badania pracy działów wsparcia technicznego firm Dell, HP i Lenovo. Okazało się, że pracownicy tych działów często uważają, że problemy, z którymi dzwonią klienci, są spowodowane przez Windows 10 i doradzają... usunięcie tego systemu z laptopa.

Ostatni taki inżynier Voyagera

28 października 2015, 13:37Sonda Voyager 1 podróżuje w przestrzeni kosmicznej od 1977 roku. Na jej pokładzie znajduje się komputer z czasów Atari. Ostatnim człowiekiem, który dokładnie rozumie jego oprogramowanie jest 80-letni Larry Zottarelli. Sędziwy inżynier odchodzi właśnie na emeryturę.

Zabójca komputera

16 października 2015, 10:57Rosyjski ekspert ds. bezpieczeństwa występujący pod pseudonimem Dark Purple, zaprezentował urządzenie, które błyskawicznie niszczy komputer. USB Killer 2.0 może zniszczyć każde urządzenie z portem USB

Jak inteligentna jest sztuczna inteligencja?

7 października 2015, 10:46Komputery osiągnęły już taką moc, że przewyższają możliwości człowieka w niektórych zastosowaniach. Potrafią znacznie lepiej od nas przeprowadzać operacje arytmetyczne, z łatwością pokonują ludzi w szachach

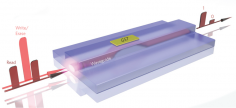

Kwantowa bramka logiczna na krzemie

6 października 2015, 10:18Na australijskim Uniwersytecie Nowej Południowej Walii (UNSW) powstała pierwsza kwantowa bramka logiczna zbudowana na krzemie. O sukcesie inżynierów poinformowano na łamach Nature.

Optyczne układy scalone mogą więcej

29 września 2015, 21:34Naukowcy zbudowali prototyp optycznego układu scalonego mogącego służyć jako pamięć trwała.