Niewinni otyli?

30 czerwca 2009, 11:18Nowoczesnym przekąskom, takim jak batony, płatki śniadaniowe czy gotowe zestawy obiadowe nie sposób się oprzeć. Tak przynajmniej uważa David Kessler, były szef amerykańskiej Agencji ds. Żywności i Leków (FDA).

Nowy materiał, lepsze ogniwa

2 października 2009, 15:51Nowy materiał wynaleziony na Georgia Tech może pomóc w rozpowszechnieniu się ogniw paliwowych ze stałym tlenkiem (SOFC). Urządzenia takie są w stanie produkować energię elektryczną z niemal wszystkich płynnych i gazowych substancji.

Pochodzenie paszy ma wpływ na zdrowie

12 stycznia 2010, 07:07Sposób uprawy roślin paszowych może wpływać na ekspresję genów u zwierząt spożywających karmę wytworzoną na ich bazie - udowadniają holenderscy badacze.

Walcz lub uciekaj (lub wiąż się w grupy)

21 kwietnia 2010, 10:08Dotąd forsowano teorię, że w obliczu zagrożenia uciekamy lub walczymy. Teraz niektórzy psycholodzy twierdzą jednak, że w taki sposób zachowują się mężczyźni. Stres wzbudza w nich agresję, podczas gdy kobiety stają się wtedy uspołecznione – starają się opiekować innymi i utrzymywać kontakty w grupie. Wg Shelley Taylor z Uniwersytetu Kalifornijskiego w Los Angeles, zwolenniczki nowej hipotezy, panie starają się w ten sposób chronić potomstwo.

Poczucie humoru wydłuża życie

7 czerwca 2010, 12:00Poczucie humoru pozwala ludziom zachować zdrowie i zwiększa szanse na dożycie wieku emerytalnego. Po przekroczeniu granicy 70 lat wynikające z niego korzyści zdrowotne zmniejszają się (International Journal of Psychiatry in Medicine).

Posłowie zaniepokojeni szpiegowaniem internautów

6 sierpnia 2010, 10:47Dwóch posłów z Izby Reprezentantów, Ed Markey (D) i Joe Barton (R), poczuło się zaniepokojonych ostatnimi artykułami z The Wall Street Journal, dotyczącymi prywatności w internecie. Szczególnie zaalarmował ich test, który pokazywał, że handel informacjami stał się internetową żyłą złota.

Trzmiel lepszy od superkomputera

13 listopada 2010, 15:29Wśród szczególnie trudnych problemów obliczeniowych słynny jest tak problem takiego wyznaczenia trasy, żeby jak najefektywniej obejść wszystkie kluczowe punkty. Zadanie to, z którym nie radzą sobie superkomputery jest pestką dla... trzmieli.

Pierwszy tydzień Page'a i dwie kontrowersyjne decyzje

11 kwietnia 2011, 12:04Larry Page, jeden z założycieli Google'a, zaledwie od tygodnia jest dyrektorem wykonawczym koncernu, a już podjął dwie niezwykle istotne decyzje. Przeprowadził restrukturyzację zarządzania oraz powiązał część premii pracowników z wynikami na rynku serwisów społecznościowych.

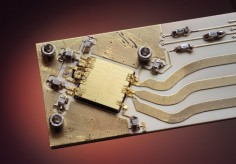

Mikrofalowe splątanie

11 sierpnia 2011, 11:53Fizycy z Narodowych Instytutów Standardów i Technologii (NIST) jako pierwsi w historii doprowadzili do splątania dwóch jonów za pomocą mikrofal. Dotychczas w tym celu wykorzystywano lasery.

Papieros z biofiltrem z likopenem i wyciągiem z winogron

3 stycznia 2012, 17:30Jeśli ktoś próbuje rzucić palenie, ale nic z tego nie wychodzi, naukowcy z Uniwersytetu Cornella proponują pewne połowiczne, ale było nie było, korzystne dla zdrowia rozwiązanie - papierosy z filtrem zawierającym ekstrakty naturalnych przeciwutleniaczy, które znacznie zmniejszają ilość przechodzących do dymu wolnych rodników. W filtrach wykorzystano likopen i wyciąg z pestek winogron.