Apple i Microsoft ostro krytykują NSA

2 stycznia 2014, 11:07Dwa czołowe koncerny technologiczne - Apple i Microsoft - w ostrych słowach skrytykowały działania amerykańskiego rządu. Firmy stwierdziły, że administracja prezydenta Obamy stanowi zagrożenie i łamie Konstytucję.

Długie ręce chińskiej cenzury

12 listopada 2013, 12:55Chińska partia komunistyczna, która od 1949 roku niepodzielnie rządzi w Państwie Środka, zbudowała niezwykle skomplikowany system cenzury. Jak dowiadujemy się z raportu Long Shadow of Chinese Censorship: How the Communist Party's Media Restrictions Affects News Outlets Around the World jest ona na tyle skuteczna, iż pozwala na kontrolowanie mediów poza granicami Chin.

Większość chorych z cukrzycą typu 1. nadal wytwarza insulinę

22 października 2013, 09:39Choć dotąd uważano, że zostają one zniszczone w ciągu kilku lat od początku choroby, ok. 3/4 pacjentów z cukrzycą typu 1. ma aktywne komórki beta. Co więcej, tak jak u osób zdrowych, dochodzi do wydzielania insuliny w odpowiedzi na pokarm.

Zmienia się krajobraz ataków w internecie

16 października 2013, 12:35Raport Akamai za II kwartał bieżącego roku pokazuje znaczące zmiany w rozkładzie geograficznym przeprowadzanych ataków internetowych oraz w wykorzystywanych portach. Akamai to jedna z największych na świecie firm zajmujących się przechowywaniem danych i zarządzaniem ruchem

Orzeł kontra jeleń

3 października 2013, 07:27Aparat pułapkowy ustawiony w leśnych ostępach Parku Łazowskiego w Kraju Nadmorskim miał sfotografować zagrożonego tygrysa syberyjskiego, uwiecznił jednak coś zupełnie innego - scenę polowania na jelenia wschodniego przez orła przedniego.

Hakerska elita do wynajęcia

26 września 2013, 10:40Kaspersky Lab, rosyjska firma specjalizująca się w bezpieczeństwie IT, informuje o pojawieniu się nowego trendu wśród wysoce zaawansowanych, wyspecjalizowanych grup hakerskich. Eksperci Kaspersky'ego trafili na ślad grupy nazwanej przez nich Icefog. To "cyfrowi najemnicy" specjalizujący się w dokonywanych z chirurgiczną precyzją atakach na komputery

Symantec zidentyfikował grupę chińskich hakerów do wynajęcia

17 września 2013, 18:04Specjaliści Symanteka, po przeanalizowaniu dowodów z ataku na firmę Bit9, zidentyfikowali bardzo zaawansowaną grupę chińskich hakerów. Eksperci opublikowali raport pod tytułem Hidden Lynx: Professional Hackers for Hire

Archeolog na placu boju

17 września 2013, 06:40Specjaliści z Newcastle University idą w bój. Ponieważ chcą się dowiedzieć, jak ludzie walczyli w epoce brązu, testują repliki różnych rodzajów broni: miecze, topory, włócznie i tarcze. Techniki ataku i obrony mają być zaczerpnięte ze współczesnej oraz historycznej taktyki wojskowej.

NSA zbiera niewiele

13 sierpnia 2013, 12:29NSA przyznała, że jej pracownicy przeglądają w ramach programu PRISM jedynie 0,00004% ruchu sieciowego. Z raportu The National Security Agency: Missions, Authorities, Oversight and Partnerships dowiadujemy się, że codzinnie w internecie przesyłanych jest 1826 petabajtów danych.

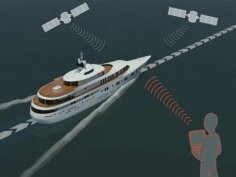

Udany atak na GPS 'Białej róży'

30 lipca 2013, 10:41Profesor Todd Humphreys z University of Texas, jeden z najwybitniejszych badaczy bezpieczeństwa GPS, zaprezentował wraz ze swoimi studentami, w jaki sposób można oszukać system GPS zainstalowany na pokładzie luksusowego jachtu. Badania zostały przeprowadzone w bieżącym roku na Morzu Jońskim, a ofiarą ataku, na który kapitan wyraził zgodę, padł 65-metrowy jacht "Biała róża". Uczeni pokazali jak łatwo można przesłać do systemu GPS fałszywy sygnał